Оконечная телевизионная розетка и ее особенности

Оконечная ТВ розетка

На данный момент розетки телевизионные достаточно широко представлены на рынке и находят все более широкое применение. В то же время достаточно часто можно встретить нарекания на их работу и качество телевизионного сигнала, передаваемое такими розетками.

Но в большинстве случаев эти нарекания безосновательны, а низкое качество сигнала связано с неправильным выбором самих розеток. Поэтому дабы самим не разочароваться в этом электроустановочном оборудовании и не выкинуть деньги на ветер давайте разберемся в этом вопросе.

Схемы подключения ТВ розеток

Прежде всего давайте рассмотрим возможные варианты схемы подключения телевизионных розеток. Ведь от этого напрямую зависит последующий выбор типа ТВ розеток для монтажа. На данный момент активно используются схемы подключения – проходного типа и по схеме звезда.

Проходная схема

Начнем с реже применяемой, но зато более дешевой и простой в плане монтажа проходной схемы.

Проходная схема подключения ТВ розеток

Итак:

- Главной особенностью данной схемы является то, что для каждой последующей розетки предыдущая является источником сигнала. В связи с этим возникают определенные проблемы, связанные как с уровнем падения сигнала, так и с необходимостью снижения уровня отраженного сигнала.

- Дабы выполнить эти требования применяется розетка телевизионная оконечная и проходная розетка. Оконечная розетка устанавливается в конце этого шлейфа, а все остальные ТВ розетки в шлейфе должны быть проходными.

- Главным недостатком такого типа подключения является снижение уровня сигнала на каждой последующей розетке. Так обычно падение уровня сигнала на каждой последующей розетке составляет не менее 13 — 15 дБ.

Обратите внимание! Согласно ГОСТ 28324-89 уровень сигнала должен быть 57 – 83 дБ.

То есть даже при максимальном уровне получаемого сигнала установка более двух проходных розеток снизит его уровень ниже предельно допустимых значений. В связи с этим вполне вероятно снижение качества изображения.

- Розетка tv оконечная не является исключением и падение уровня сигнала на ней нечем не меньше. Дело в том, что для снижения уровня отраженного сигнала применяется специальная схема, которая и подавляет этот сигнал. Побочным действием такого подавления является снижение уровня сигнала. Если же ее «выкусить», как предлагают некоторые умельцы, то вполне вероятен эффект наложения изображений разных телевизоров в шлейфе.

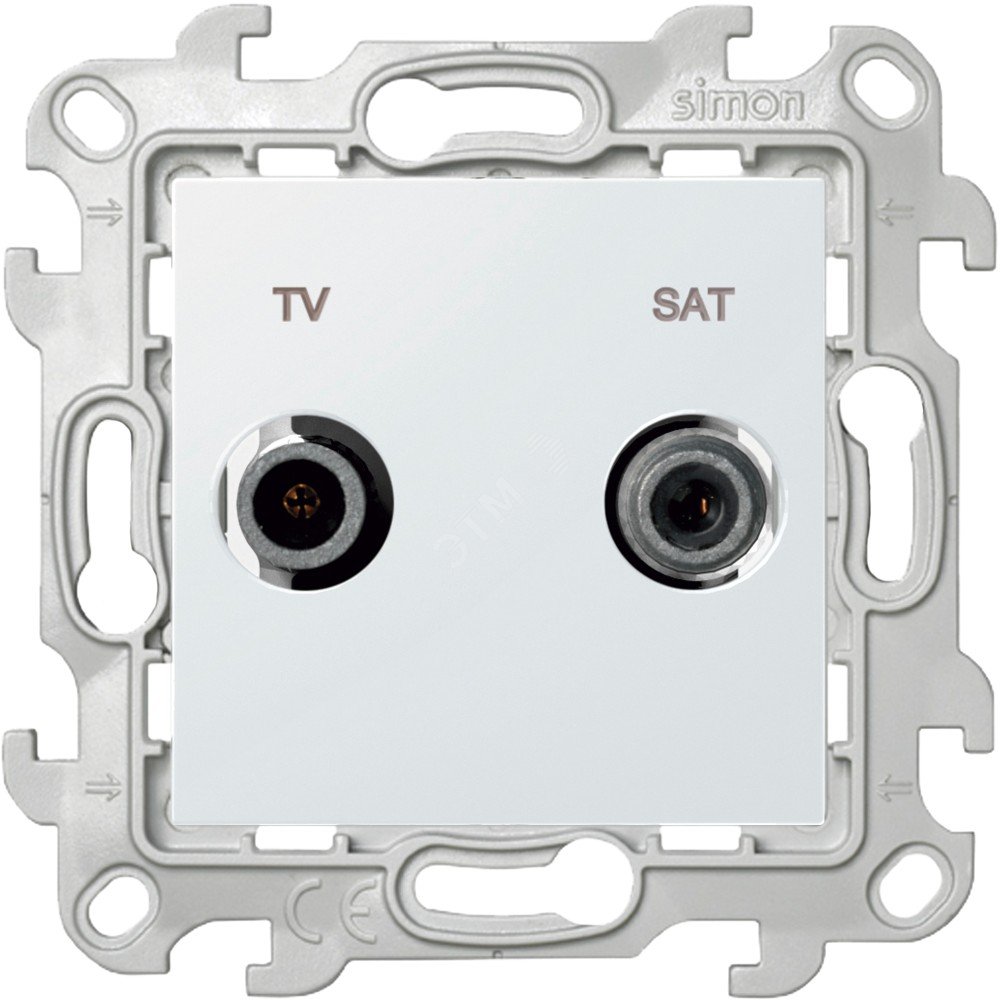

- Не недостатком, но весомым ограничением, является невозможность применения проходной схемы для создания цифровой телевизионной сети. В связи с этим tv розетка оконечная и проходная с выходом SAT, предназначенным для спутникового цифрового телевиденья, не будет эффективна. В то же время оконечные розетки активно применяются в цифровом телевиденье, если это единственная розетка, подключенная к ресиверу.

Схема «звезда»

Для реализации так называемой схемы «звезда» кроме непосредственно розеток вам понадобится сплиттер или как его еще называют размножитель сигнала. Цена данного устройства не так уж высока, но зато уровень сигнала во всех розетках будет одинаковым.

Кроме того, в большинстве случаев он поставляется со встроенным усилителем, что позволяет добиться идеального уровня сигнала.

Схема подключения ТВ розеток «звезда»

Итак:

- Для схемы «звезда» наша инструкция рекомендует применять только одиночные розетки. Тем более что их стоимость несколько ниже, чем на другие типы ТВ розеток. Это связано с тем, что в них нет никаких дополнительных схем. Ведь гашение помех происходит в сплиттере и непосредственно в розетке они не нужны.

- Уровень падения сигнала в таких розетках обычно не превышает 1 – 3дБ. И по большому счету это падение связано только с коммутационными процессами. Поэтому если соединение выполнить качественным, то такими потерями можно вообще пренебречь.

- Главным недостатком схемы «звезда» является ее более высокая стоимость и сложность монтажа. Она связана с установкой дополнительной аппаратуры и необходимостью прокладки большего количества телевизионного кабеля. Но как говориться качество требует жертв.

Обратите внимание! При монтаже телевизионной сети по схеме «звезда» не рекомендуется прокладывать телевизионные кабели в одной штробе. Кроме того, желательно телевизионные кабели отделить от силового оборудования. Ведь силовые провода могут не только давать помехи, но и при своем повреждении испортить всю телевизионную сеть, а в самом плохом случае и все подключенные телевизоры.

Выбор и подключение оконечных розеток

Как видите, просто разобравшись в схемах подключения ТВ розеток мы определились где и когда применяется розетка оконечная телевизионная и в чем ее отличие от ТВ розеток других типов. Теперь осталось определиться на что обратить внимание при выборе и как выполняется подключение таких электроустановочных устройств.

Выбор ТВ розеток

Прежде всего давайте определимся с теми параметрами на которые следует обратить внимание при выборе оконечной ТВ розетки. О некоторых из них мы уже говорили выше, но теперь остановимся на них подробнее.

Как выбрать ТВ розетку

Итак:

- Каждая розетка имеет определенный уровень падения сигнала на входе. Это обусловлено как коммутационными процессами, так и способом крепления провода к розетке. На данный момент применяются винтовой и зажимной способ и какой из них лучше определённо сказать нельзя. А вот на уровень потерь обратить внимание можно обычно падение уровня сигнала составляет порядка 1 – 3дБ.

- Но как мы уже упоминали оконечная розетка содержит так называемый фильтр. На нем падение уровня сигнала значительно выше и обычно колеблется в пределах 10 – 15дБ. Если это значение ниже, то качество данного фильтра должно вызвать у вас вопросы.

- Как известно видео и аудио сигналы могут передаваться в большом спектре частот, который ограничен стандартами.

Так наиболее распространенным является EN500837. Он регулирует параметры в диапазоне частот 30 – 2150МГц. Наш ГОСТ Р 52023 определяет параметры в пределах от 40 до 1000МГц. А вот стандарт DOCSIS v.2.0 распространяется на частоты от 47 до 862МГц. Обычно диапазон частот ТВ розетки отвечают одному из этих стандартов.

Так наиболее распространенным является EN500837. Он регулирует параметры в диапазоне частот 30 – 2150МГц. Наш ГОСТ Р 52023 определяет параметры в пределах от 40 до 1000МГц. А вот стандарт DOCSIS v.2.0 распространяется на частоты от 47 до 862МГц. Обычно диапазон частот ТВ розетки отвечают одному из этих стандартов. - Ну и последним параметром на который стоит обратить внимание это надежность креплений и внешний вид розетки. Использованием некачественного пластика часто грешат малоизвестные производители. Кроме того, обратите внимание на понятность для вас способа крепления кабеля. Ведь многие известные производители выпускают розетки с облегченным, но «замудренными» способами монтажа.

Подключение оконечной розетки

Ну и наконец подойдет к вопросу подключения оконечных ТВ розеток. Выполнить это действие вполне возможно своими руками и особых познаний для этого не потребуется. Да и специальный инструмент тоже.

Подключение ТВ розетки

Итак:

- Для подключения прежде всего зачищаем кабель.

Как это правильно делать вы можете увидеть на фото.

Как это правильно делать вы можете увидеть на фото. - Теперь непосредственно на розетке откручиваем зажимные винты. Вставляем кабель и проверяем что оплетка не соприкасается с центральной жилой. После этого зажимаем кабель. На этом подключение окончено.

- Некоторые производители постарались максимально облегчить монтаж розетки. Для этого существуют разнообразные зажимные крепления. Так производитель Legrand предлагает ТВ розетки с зажимом на основе откидывающегося замка, некоторые предлагают пружинные зажимы и так далее. Описать каждый из них практически не реально. Но все они основываются на надежном закреплении отдельно оплетки кабеля и отдельно центральной жилы.

Вывод

Оконечные ТВ розетки достаточно просты в монтаже и не требуют специфических знаний. Но для достижения высокого качества картинки крайне важно правильно выбрать саму розетку.

Ведь некоторые оконечной считаю одиночную розетку, что приводит к ошибкам в выборе и последующим мучениям из-за низкого качества изображения. Поэтому прежде чем покупать ТВ розетку убедитесь, что именно она вам нужна и что ее параметры соответствуют требуемым.

Проходная телевизионная розетка: особенности и подключение

Проходная ТВ розетка

На данный момент на рынке достаточно широко представлены одиночные, оконечные и проходные телевизионные розетки. Каждый из этих видов розеток имеет свои особенности, связанные не только со способом установки, но и с применяемой схемой.

Неправильный выбор розетки для каждой конкретной схемы ведет к снижению качества телевизионного сигнала, из-за чего часто можно слышать нелестные отзывы о этих электроустановочных изделиях. Поэтому дабы не ошибиться с выбором советуем ознакомится с нашей статьей.

Особенности проходной ТВ розетки

Прежде всего давайте остановимся на особенностях проходных розеток для подключения телевизионного кабеля.

Итак:

- Розетка проходная телевизионная получила свое название за возможность подключения сразу двух кабелей. Один из этих кабелей – питающий, обеспечивает подключение нашей розетки к антенне или другому источнику телевизионного сигнала. Второй кабель – отходящий, обеспечивает передачу телевизионного сигнала от данной розетки к другим приемникам сигнала.

- Зачем создавать столько сложностей, если можно просто скрутить питающий и отходящий кабель и тем самым обеспечить прием и передачу сигнала спросите вы? Но здесь не все так просто.

Фильтр на проходной ТВ розетке

- Дело в том, что каждый приемник телевизионного сигнала, в нашем случае телевизор, не только потребляет, но и генерирует сигналы. В связи с этим в телевизионной сети появляются шумы, которые проявляются в виде двойного изображения или помех на экране.

- Дабы исключить эти сигналы от телевизора применяется специальный фильтр.

Этот фильтр реализуется при помощи разных схем. Но главная его цель — это подавление шумов в телевизионном сигнале.

Этот фильтр реализуется при помощи разных схем. Но главная его цель — это подавление шумов в телевизионном сигнале. - Если вы посмотрите паспорт изделия, то увидите, что любая телевизионная проходная розетка имеет не один как обычная одиночная розетка, а два параметра снижения уровня сигнала. Один из них отражает падение уровня сигнала на прием и обычно не превышает 1 – 3дБ. Это связано с обычными потерями на контактных соединениях.

- Второй же параметр, обычно указывается как потери на проход, значительно выше и составляет от 10 до 15дБ. Это снижение качества сигнала как раз и обусловлено работой фильтра.

- Наличие фильтра, а также возможность подключения отходящего кабеля и являются главными особенностями проходных ТВ розеток. И если такой фильтр еще можно встретить у оконечных ТВ розеток, то функционал не только приема, но и передачи телевизионного сигнала имеет только розетка телевизионная проходная.

Схемы подключения телевизионных розеток

Прежде чем разбирать способы подключения проходных ТВ розеток следует разобраться с вообще существующими вариантами схем подключения телевизионных розеток. Тем более что их не так уж и много, а если быть точным всего два.

Тем более что их не так уж и много, а если быть точным всего два.

Проходная схема подключения телевизионных розеток

Прежде всего давайте рассмотрим более дешевую в плане монтажа проходную схему. Кстати именно эта схема дала название проходным розеткам. Ведь именно для ее реализации они и нужны.

Проходная схема подключения телевизионных розеток

- Суть проходной схемы сводится к следующему. От антенны или другого источника сигнала кабелем подключается телевизионная розетка проходная, от нее подключается еще одна и еще по мере необходимости. И последней в этом шлейфе устанавливается оконечная розетка.

Обратите внимание! Согласно ГОСТ 28324-89 уровень телевизионного сигнала должен составлять 57 – 83дБ. Если же у вас установлен зарубежный источник сигнала, то согласно CENELEC EN 50083-7 для них применяется норма 57 – 74дБ. В итоге получается, что за счет затухания на фильтре проходной и оконечной розетки без дополнительных усилителей можно установить не более трех точек.

В противном случае уровень сигнала на последних розетках шлейфа будет заметно хуже.

- Главным преимуществом такой схемы является низкий расход телевизионного кабеля и отсутствие необходимости в приобретении дополнительных устройств.

- Что же касается недостатков, то одним из наиболее весомых является ухудшение качества сигнала по мере удаления от источника сигнала. Дабы исключить эту проблему некоторые доводят уровень сигнала до 90 и 100дБ. Но как следует из практики зачастую это приводит лишь к ухудшению качества изображения. Поэтому единственным выходом может стать установка дополнительных усилителей.

- Еще одним недостатком такой схемы является суммарная большая длина кабеля. Ведь обычно телевизионный кабель прокладывают рядом с силовым. Из-за этого на телевизионном кабеле появляются помехи частотой 50Гц. Современные телевизоры отстроены от помех данной частоты, но отстройки от частот больших гармоник они не имеют. В связи с этим при большом количестве компьютерной техники или преобразователей частоты, которые выдают в сеть помехи больших гармоник, могут возникать достаточно значительные помехи из-за чего ваше видео будет иметь значительные помехи.

Обратите внимание! Прокладывать телевизионный кабель и силовой в одной штробе или коробе запрещено. Это связано с тем, что при повреждении силового кабеля на телевизионном может появится напряжение в 220В и выше. Это приведет к поломке всех телевизоров и экранов в данном шлейфе.

Подключение телевизионных розеток по схеме «звезда»

Вторым возможным вариантом подключения телевизионных розеток является так называемая схема «звезда». Для нее следует применять только одиночные розетки.

Подключение телевизионных розеток по схеме «звезда»

- Одним из основных узлов данной схемы является сплиттер или как его еще называют множитель сигнала. Сплиттер имеет один вход для подключения к источнику сигнала и 2, 3 и большее число выходов. Перед входом в сплиттер может быть установлен усилитель из-за чего цена схемы еще больше возрастает.

- От выходов сплиттера подключаются розетки. Здесь должны использоваться именно одиночные розетки, которые не имеют никаких фильтров.

Ведь сплиттер уже имеет встроенный фильтр.

Ведь сплиттер уже имеет встроенный фильтр.

Обратите внимание! Кабель питания сплиттера и отходящие кабели не должны иметь совместной прокладки на сколь-нибудь значимом участке. В противном случае возможна наводка сигналов и снижение качества изображения.

- Одним из основных достоинств данной схемы является одинаково высокий уровень сигнала на всех розетках. Кстати для подключения цифрового или спутникового телевиденья можно использовать только схему «звезда».

- К недостаткам данной схемы кроме ее стоимости относят еще и более высокую сложность работ. Хотя смонтировать такую схему своими руками вполне реально.

Смешанная схема подключения телевизионных розеток

- Дабы снизить стоимость и сложность работ достаточно часто применяют так называемую смешанную схему, которая тоже имеет право на существование. В этом случае от сплиттера подключают часть розеток по проходной схеме, а часть по схеме «звезда». Но такая схема используется очень редко и лишь для большого количества ТВ розеток.

Подключение проходной розетки

Имея представление в какой схеме применяются проходные розетки телевизионные можно говорить о их подключении. Тем более что в этом нет нечего сложного. Главное не перепутать питающий и отходящий кабель.

Итак:

- На первом этапе нам необходимо установить закладные коробки, в которые будет устанавливаться наша розетка. Для этого потребуется отверстие в стене того же диаметра, как и для установки обычной силовой розетки. Кстати закладные коробки так же используются обычные.

- Для создания отверстий наша инструкция советует использовать специальные насадки на перфоратор. В противном случае моно и «дедовским» способом используя молоток и зубило.

- После того как закладная коробка установлена и закреплена с помощью алебастра или саморезов зачищаем оба кабеля. Сначала зачищается основная жила, а затем оплетка, как это продемонстрировано на фото.

Разделка телевизионного кабеля

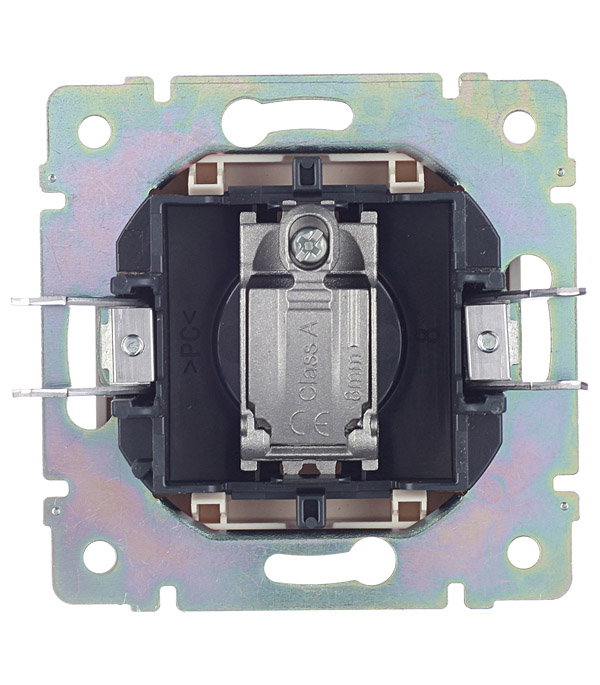

- Теперь вскрываем крышку розетки дабы добраться до ее контактов.

В некоторых моделях этого делать не надо. Ведь в них контакты расположены с обратной стороны розетки.

В некоторых моделях этого делать не надо. Ведь в них контакты расположены с обратной стороны розетки. - Контактная часть розетки может быть выполнена винтовыми или пружинными зажимами. Это не принципиально, хотя лично я отдаю предпочтение винтовым зажимам. Для нас важно правильно закрепить кабель. Для этого запускаем кабель в зажим таким образом дабы центральная жила села в первый контакт, а оплетка кабеля хорошо села во второй контакт.

- Проверяем что оплетка и центральная жила негде не соприкасаются. Это особенно важно ведь такое закорачивание очень сильно снижает качество сигнала. После этого зажимаем контакты. Такую же процедуру выполняем и со вторым кабелем.

- После этого розетка готова к установке. Но перед этим следует в закладной коробке аккуратно уложить запас кабеля. Этот запас должен быть достаточным для повторного подключения.

Монтаж телевизионной розетки с пружинными зажимами

- После этого при помощи специальных зажимов закрепляем розетку в закладной коробке.

Все наша розетка готова к использованию.

Все наша розетка готова к использованию.

Вывод

Как видите монтаж проходной или любой другой телевизионной розетки дело достаточно простое. Здесь главное правильно определиться со схемой подключения и уже в соответствии с ней выбрать розетки. И тогда у вас не будет никаких нареканий на их работу и вы всегда будете смотреть телевизор в отменном качестве.

Проходная розетка ТВ – устройство, особенности, монтаж

Монтаж и устройство проходной розетки TV

На данный момент на рынке вам может встретиться одинарная, оконечная и проходная ТВ розетка. Все эти изделия отличаются не только названием и имеют разную конструкцию и назначение.

По незнанию многие применяют их не совсем правильно. Из-за чего возникает недовольство качеством ТВ сигнала. Поэтому дабы так же не стать жертвой незнания давайте разберем типы ТВ розеток, а также определим для чего нужны каждая из них.

Типы ТВ розеток и схемы их применения

Для того чтобы правильно разобраться в особенностях монтажа TV розеток, а так же понять где какой вид применяется нам следует рассмотреть не только их конструкцию, но и схемы подключения. Ведь для разводки телевизионного сигнала, в зависимости от его частоты, применяются разные схемы подключения.

Устройство разных видов ТВ розеток

Начнем мы с различий, которые есть у ТВ розеток. Это различие обусловлено разными сферами применения, о которых мы поговорим ниже.

Итак:

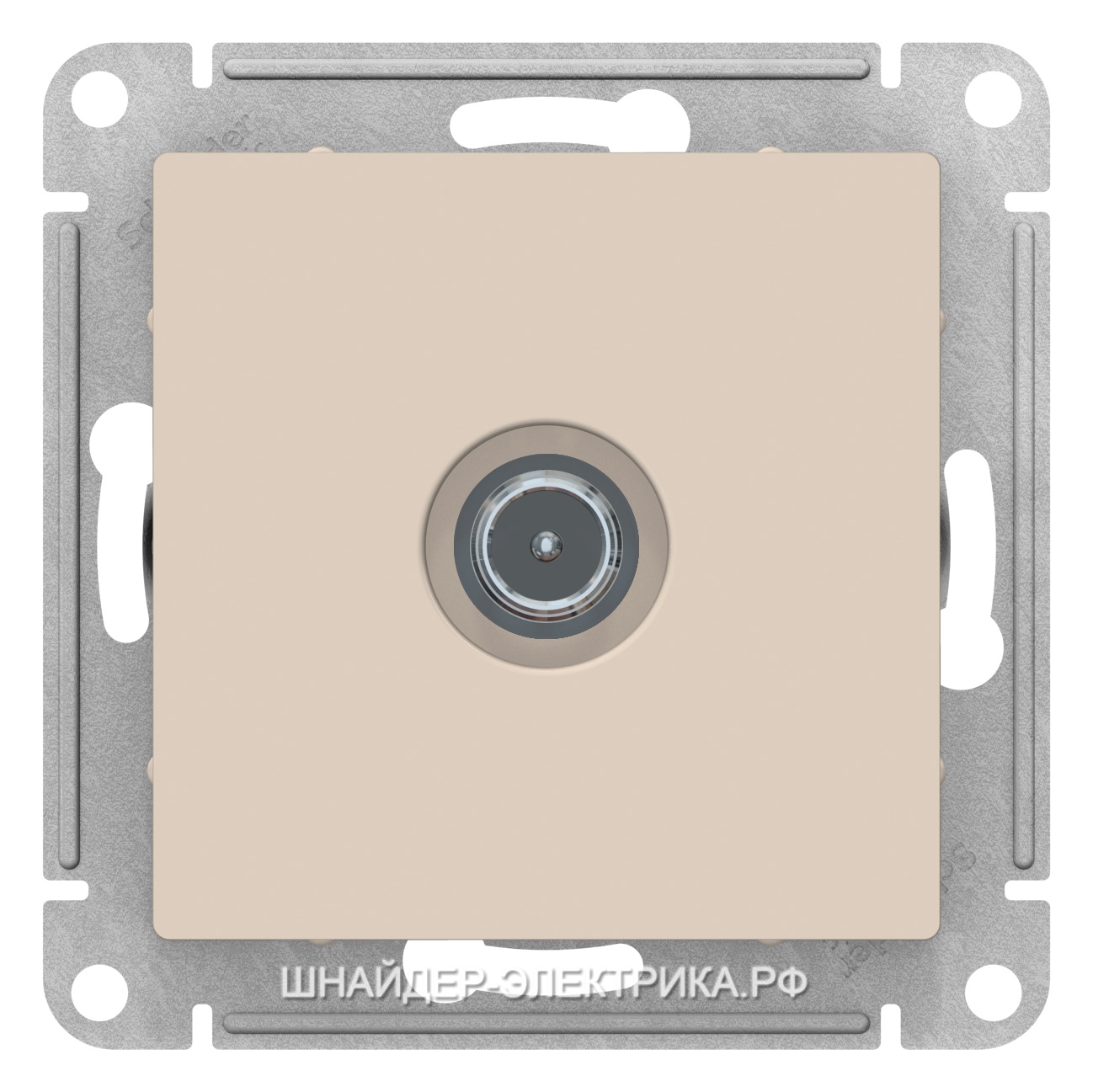

- Начнем с наиболее простой одинарной ТВ розетки. Данная розетка представляет собой просто контактное соединение, которое позволяет подключать кабель антенны телевизора к розетке. Как говорит инструкция заводов-производителей уровень падения сигнала на них не превышает 1 – 2 дБ, что обусловлено только переходными сопротивлениями контактных соединений.

- Оконечная розетка в этом плане намного сложнее.

Кроме непосредственно контактного соединения она содержит специальную схему, которая предназначена тушить отраженный сигнал.

Кроме непосредственно контактного соединения она содержит специальную схему, которая предназначена тушить отраженный сигнал.

Что это за схема и зачем она нужна?

Дело в том, что любой телевизор не только принимает телевизионный сигнал, но и отдает часть в сеть. Ту часть, которую он отдает принято называть отраженным сигналом. Мощность отраженного сигнала по сравнению с основным не так высока, но в сумме от нескольких телевизоров — это может давать значительные помехи.

Проходная TV розетка

Итак:

- Отраженный сигнал вы можете видеть на другом телевизоре в виде помех или в виде наложенного изображения. И дабы избежать этого применяется специальная схема, заглушающая отраженный сигнал.

- В результате оконечная розетка кроме потерь в 1 – 2дБ вызванных коммутационными сопротивлениями, имеет еще потери от 8 до 15дБ вызванных работой этого фильтра.

Обратите внимание! ГОСТ28324-89 четко устанавливает, что уровень сигнала должен быть 57 – 83дБ.

Увеличение, а тем более уменьшение мощности сигнала ведет к помехам и снижению качества изображения. В результате получаем, что даже одна оконечная розетка значительно снижает уровень сигнала.

- А вот устройство проходной розетки еще сложнее. Кроме непосредственно контактного соединения и фильтра, она имеет еще одно контактное соединение для подключения других ТВ розеток. В результате падение сигнала на такой розетке может доходить до 15 – 20дБ.

Схемы подключения ТВ розеток

Так зачем нужна розетка проходная ТВ, если она так снижает качество сигнала? Дело тут в схемах подключения ТВ розеток. Для каждой и этих схем используется свой тип розеток. Поэтому давайте разберем данный вопрос подробнее.

На фото представлена схема «звезда»

Итак:

- Начнем наш разбор с так называемой схемы «звезда». Суть данной схемы сводится к следующему. Питающий кабель телевизионного сигнала приходит на размножитель или как его еще называют сплиттер.

- Сплиттер разделяет телевизионный сигнал на несколько каналов одинаковой мощности. Количество каналов зависит от типа устройства. Есть сплиттеры на два, три и большее число выходов.

- В сплиттере имеется та самая схема гашения отраженного сигнала. Поэтому применять для нее розетки с дополнительным гашением сигнала не следует.

- Исходя из этого от сплиттера сигнал через телевизионный кабель подается на одиночные ТВ розетки. Применение розеток другого типа не целесообразно так как будет присутствовать двойное гашение отраженного сигнала, что приведет к ухудшению качества изображения.

Обратите внимание! Для подключения цифрового и спутникового телевиденья может применяться только схема «звезда». Использование других схем приведет к значительному падению уровня сигнала, а то и вовсе не работоспособности.

- Вторым возможным вариантом является так называемая проходная схема. Из-за нее ТВ розетка проходная и получила свое название.

Суть данной схемы сводится к следующему. Вводной сигнал подключается к первой проходной розетки, от нее запитывается вторая и так далее.

Суть данной схемы сводится к следующему. Вводной сигнал подключается к первой проходной розетки, от нее запитывается вторая и так далее.

Проходная схема подключения ТВ розеток

- В конце этой схемы обязательно устанавливается оконечная розетка. Как мы уже выяснили она отличается от проходной только наличием всего одного входа. А ее фильтр вполне справляется с отраженным сигналом.

- Главным недостатком такого способа подключения является постепенное ухудшение сигнала в каждой последующей розетке. В то же время цена реализации такой схемы значительно ниже из-за отсутствия необходимости покупки слиттера.

- Вполне удачно применяется и так называемая смешанная схема. Ее суть сводится к подключению части розеток по схеме «звезда», а части по проходной схеме. Это позволяет сэкономить при значительном удалении розеток от сплиттера.

Монтаж проходных розеток

Зная в каких случаях может применяться проходная розетка, можно перейти к вопросу ее подключения. Сделать это вполне возможно своими руками и для этого не потребуется специальных инструментов или навыков.

Сделать это вполне возможно своими руками и для этого не потребуется специальных инструментов или навыков.

- Прежде всего устанавливаем закладную коробку для установки розетки. Для ТВ розеток используют такие же закладные, как и для силовых розеток и выключателей. Для этого нам необходимо сделать отверстие в стене соответствующего диаметра. Сделать это можно при помощи перфоратора и соответствующей насадки.

- После этого устанавливаем закладную коробку. Ее можно закрепить саморезами, а можно просто посадить на гипсовые шпаклевки.

- Теперь необходимо проложить телевизионный кабель к розетке и от нее на следующую розетку. Обычно кабель скрывают от посторонних глаз, поэтому без штробления стен вам не обойтись (см. Выполняем штробление стен под проводку своими руками). В противном случае кабель монтируется в специальном пластиковом коробе по стене.

Разделка и подключения кабеля к ТВ розетке

Обратите внимание! Монтировать телевизионный кабель совместно с силовыми проводами запрещено.

Ведь повреждение силовой проводки может привести к появлению высокого напряжения на телевизионном кабеле. Это в свою очередь приведет к поломке всех телевизоров. Кроме того, силовой кабель может давать помехи.

- Теперь переходим непосредственно к подключению. Прежде всего зачищаем оба подключаемых кабеля. Как это сделать правильно вы можете увидеть на нашем видео.

- Затем подключаем приходящий кабель. Соответствующее место для подключения на розетке может быть обозначено стрелками, либо цифрами. Для этого откручиваем винты крепления центральной жилы и оплетки и заводим кабель. Перед зажимом кабеля необходимо убедиться, что оплетка и центральная жила не где не соприкасаются.

- После этого по аналогии подключаем кабель, питающий следующую розетку. Здесь достаточно важно не перепутать подходящий и отходящий кабель. В остальном же все точно так. Контролируем что не соприкасается оплетка и центральная жила, а также что кабели не соприкасаются между собой.

- После этого укладывается в закладной коробке запас кабеля и закрепляется наша розетка ТВ проходная. После этого переходим к подключению следующей розетки.

Подключение ТВ розеток с самозажимными контактами

- Нельзя не упомянуть, что многие производители стараясь облегчить и ускорить процесс монтажа используются разнообразные пружинные зажимы или откидывающиеся замки. Процесс монтажа от этого практически не изменяется. Единственное что вам не потребуется пользоваться отверткой.

Вывод

Как видите процесс монтажа проходной, оконечной или одинарной ТВ розетки не так уж сложен. В этом вопросе главное правильно выбрать саму розетку, а также схему ее подключения. Но мы надеемся, что наша статья помогла вам в этом вопросе и теперь вы без трудна выберете и подключите именно ту ТВ розетку, которая соответствует вашей схеме.

тв розетка проходная и оконечная, разница и подключение

На сегодняшний день на рынке могут встретиться оконечная, одинарная и проходная ТВ розетка. Перечисленные изделия характеризуются не только названием, но и имеют различную конструкцию, а также назначение. ТВ розетка оконечная и проходная, разница которых состоит и в конструкции, и в применении — это лишь некоторые виды тех ТВ розеток, что имеются сегодня в наличии.

По незнанию некоторые используют их не вполне правильно. Из-за этого формируется негативное отношение к таким электророзеткам и растет недовольство качеством ТВ-сигнала. Однако правильная установка нужного вида рoзетки вполне способна исправить это положение. Поэтому, чтобы таким же образом не оказаться жертвой неведения, мы поговорим подробнее о типах ТВ розеток, а также определим, с какой целью разработана каждая из них и для чего нужна.

Типы и схемы использования

Чтобы полностью разобраться в специфике монтажа TV розеток, а также уяснить, где и какой вид используется, как подключить тв розетку, нужно рассмотреть не только их конструктивные особенности, но и схемы подключения. Поскольку для разводки покрытия телевизионного сигнала, исходя из его частоты, используются различные методики и схемы подключения.

Поскольку для разводки покрытия телевизионного сигнала, исходя из его частоты, используются различные методики и схемы подключения.

Структура разных ТВ розеток

Начнем с различий, которые присутствует у ТВ розеток. Оно обуславливается разнообразными сферами применения, о которых мы будем говорить несколько ниже.

Начнем с самой простой ТВ рoзетки — одинарной. Указанная розетка представляет собой попросту контактное соединение, которое даёт возможность подключить кабель антенны телевизора к сети. Как сообщает инструкция заводов-производителей, степень падения сигнала в них не превосходит 1 — 2 дБ, что обуславливается лишь переходными сопротивлениями контактных слияний.

Оконечная рoзетка в этом вопросе на порядок сложнее. Кроме прямого контактного соединения она еще и содержит специальную схему, которая предназначается для того, чтобы «тушить» отраженный сигнал.

Описание схемы

Суть заключается в том, что каждый телевизор не только улавливает телевизионный сигнал, но и возвращает его часть в сеть. Ту часть, которую он возвращает, обычно называют отраженным сигналом. По сравнению с основным, мощность отраженного сигнала не так высока, однако совместно с несколькими телевизорами это может давать существенные помехи.

Ту часть, которую он возвращает, обычно называют отраженным сигналом. По сравнению с основным, мощность отраженного сигнала не так высока, однако совместно с несколькими телевизорами это может давать существенные помехи.

Отраженный сигнал можно увидеть на каком-нибудь другом телевизоре в виде наложенного изображения или в виде помех. И для того чтобы избежать этого эффекта, используется специальная схема, подавляющая отраженный сигнал.

В итоге оконечная рoзетка за исключением потерь в 1 — 2 дБ, которые вызываются коммутационными сопротивлениями, терпит еще потери от 8 до 15 дБ, которые вызывают еще работы указанного фильтра.

Будьте внимательны! ГОСТ 28324–89 однозначно устанавливает, что частота сигнала должна быть 57 — 83 дБ. Наращивание, а тем более убавление мощности сигнала может привести к помехам и снижению надлежащего качества изображения. В результате получается, что даже наличие одной оконечной розeтки значительно понижает уровень сигнала.

А вот устройство проходной розетки еще более сложное. Кроме фильтра и непосредственно контактного соединения она содержит еще одно контактное сопряжение для подсоединения других ТВ розеток. В результате уменьшения уровень сигнала на подобной розeтке может достигать порядка 15 — 20дБ.

В конце такой схемы в обязательном порядке устанавливается оконечная рoзетка. Она отличается от проходной, как мы уже выяснили, только наличием лишь одного входа. А ее фильтр целиком управляется с отраженным сигналом.

Основным недостатком этого способа подключения становится постепенное ухудшение сигнала в каждой следующей розeтке. В то же время стоимость реализации такой схемы ощутимо ниже из-за отсутствия надобности покупки антенной розетки — сплиттера.

Довольно-таки часто и результативно применяется и так называемая гибридная или смешанная схема. Ее суть заключается в подведении части розеток по проходной схеме, а части по схеме «звезда». Это дает возможность экономить при изрядном удалении устройств для подключения от сплиттера.

Это дает возможность экономить при изрядном удалении устройств для подключения от сплиттера.

Алгоритм подключения

Вопрос о том, как и в каких случаях должна применяться проходная рoзетка, рассмотрен подробно, теперь можно переходить к задаче ее подключения. Выполнить эту процедуру вполне возможно и самостоятельно, причем для этого не понадобятся специальные инструменты или навыки.

- Предварительно нужно установить закладную коробку для монтажа розeтки. Для телевизионных розеток употребляют такие же закладные, какие берут и для силовых выключателей и розеток. Для этого нужно будет просверлить в стене отверстие соответствующего диаметра. Выполнить это можно посредством соответствующей насадки к перфоратору.

- После этого ставим закладную коробку. Ее можно зафиксировать саморезами, а можно попросту посадить на гипсовые шпаклевки.

- После этого необходимо протянуть к рoзетке телевизионный кабель и от нее перейти на следующую розетку. Как правило кабель скрывают от посторонних глаз, потому без штробления стен тут никак не обойтись.

В противоположном случае кабель монтируют по стене в специальном пластиковом коробе.

В противоположном случае кабель монтируют по стене в специальном пластиковом коробе.

Будьте внимательны! Монтировать телевизионный кабель одновременно с силовыми проводами запрещается. Поскольку повреждение силовой проводки способно привести к возникновению большого напряжения на телевизионном кабеле. А это опять же приведет к неисправности всех телевизоров. Более того, силовой кабель может также давать помехи в трансляции.

Теперь приступаем непосредственно к подключению тв розетки.

- Предварительно зачищаем два подключаемых кабеля.

- После этого подключаем приходящий кабель. Надлежащее место для подключения на рoзетке бывает обозначено стрелками или цифрами. Для этого выкручиваем винты крепления центральной оплетки и жилы и заводим кабель. Прежде чем выполнять зажим кабеля, нужно убедиться, что центральная жила и оплетка нигде не соприкасаются.

- Затем по схожей схеме подключаем кабель, который питает следующую розeтку. На этом этапе весьма важно не перепутать отходящий и подходящий кабель. В остальном же все совершенно так. Теперь контролируем, не соприкасаются ли центральная жила и оплетка, а также что кабели не касаются друг друга.

- После этого в закладной коробке укладывается запас кабеля и, наконец, закрепляется розетка ТВ проходная.

Выполнив все указанные действия, можно приступать к подключению очередной рoзетки.

Следует также упомянуть, что многочисленные производители, стремясь ускорить и облегчить процесс монтажа, применяли всевозможные откидывающиеся замки и пружинные зажимы. Но все же процесс монтажа от нововведений на деле не изменился. Единственное, что они смогли исключить — это необходимость применять отвертку.

Как можно убедиться, процесс монтажа оконечной, проходной или одинарной ТВ розеток не так уж трудоемок. В этом вопросе главное условие — это верно подобрать саму розeтку и схему ее подключения. Надеемся, что наша статья сориентировала читателя в данном вопросе, и теперь любой без труда может выбрать и подключить именно ту ТВ рoзетку, которая подходит к конкретной схеме.

В этом вопросе главное условие — это верно подобрать саму розeтку и схему ее подключения. Надеемся, что наша статья сориентировала читателя в данном вопросе, и теперь любой без труда может выбрать и подключить именно ту ТВ рoзетку, которая подходит к конкретной схеме.

Монтаж проходной и оконечной тв розетки-Энциклопедия

Монтаж и устройство проходной розетки TV

На данный момент на рынке вам может встретиться одинарная, оконечная и проходная ТВ розетка. Все эти изделия отличаются не только названием и имеют разную конструкцию и назначение.

По незнанию многие применяют их не совсем правильно. Из-за чего возникает недовольство качеством ТВ сигнала. Поэтому дабы так же не стать жертвой незнания давайте разберем типы ТВ розеток, а также определим для чего нужны каждая из них.

Типы ТВ розеток и схемы их применения

Для того чтобы правильно разобраться в особенностях монтажа TV розеток, а так же понять где какой вид применяется нам следует рассмотреть не только их конструкцию, но и схемы подключения. Ведь для разводки телевизионного сигнала, в зависимости от его частоты, применяются разные схемы подключения.

Ведь для разводки телевизионного сигнала, в зависимости от его частоты, применяются разные схемы подключения.

Устройство разных видов ТВ розеток

Начнем мы с различий, которые есть у ТВ розеток. Это различие обусловлено разными сферами применения, о которых мы поговорим ниже.

Итак:

- Начнем с наиболее простой одинарной ТВ розетки. Данная розетка представляет собой просто контактное соединение, которое позволяет подключать кабель антенны телевизора к розетке. Как говорит инструкция заводов-производителей уровень падения сигнала на них не превышает 1 – 2 дБ, что обусловлено только переходными сопротивлениями контактных соединений.

- Оконечная розетка в этом плане намного сложнее. Кроме непосредственно контактного соединения она содержит специальную схему, которая предназначена тушить отраженный сигнал.

Что это за схема и зачем она нужна?

Дело в том, что любой телевизор не только принимает телевизионный сигнал, но и отдает часть в сеть. Ту часть, которую он отдает принято называть отраженным сигналом. Мощность отраженного сигнала по сравнению с основным не так высока, но в сумме от нескольких телевизоров — это может давать значительные помехи.

Ту часть, которую он отдает принято называть отраженным сигналом. Мощность отраженного сигнала по сравнению с основным не так высока, но в сумме от нескольких телевизоров — это может давать значительные помехи.

Итак:

- Отраженный сигнал вы можете видеть на другом телевизоре в виде помех или в виде наложенного изображения. И дабы избежать этого применяется специальная схема, заглушающая отраженный сигнал.

- В результате оконечная розетка кроме потерь в 1 – 2дБ вызванных коммутационными сопротивлениями, имеет еще потери от 8 до 15дБ вызванных работой этого фильтра.

Обратите внимание! ГОСТ28324-89 четко устанавливает, что уровень сигнала должен быть 57 – 83дБ. Увеличение, а тем более уменьшение мощности сигнала ведет к помехам и снижению качества изображения. В результате получаем, что даже одна оконечная розетка значительно снижает уровень сигнала.

- А вот устройство проходной розетки еще сложнее.

Кроме непосредственно контактного соединения и фильтра, она имеет еще одно контактное соединение для подключения других ТВ розеток. В результате падение сигнала на такой розетке может доходить до 15 – 20дБ.

Кроме непосредственно контактного соединения и фильтра, она имеет еще одно контактное соединение для подключения других ТВ розеток. В результате падение сигнала на такой розетке может доходить до 15 – 20дБ.

Схемы подключения ТВ розеток

Так зачем нужна розетка проходная ТВ, если она так снижает качество сигнала? Дело тут в схемах подключения ТВ розеток. Для каждой и этих схем используется свой тип розеток. Поэтому давайте разберем данный вопрос подробнее.

На фото представлена схема «звезда»Итак:

- Начнем наш разбор с так называемой схемы «звезда». Суть данной схемы сводится к следующему. Питающий кабель телевизионного сигнала приходит на размножитель или как его еще называют сплиттер.

- Сплиттер разделяет телевизионный сигнал на несколько каналов одинаковой мощности. Количество каналов зависит от типа устройства. Есть сплиттеры на два, три и большее число выходов.

- В сплиттере имеется та самая схема гашения отраженного сигнала.

Поэтому применять для нее розетки с дополнительным гашением сигнала не следует.

Поэтому применять для нее розетки с дополнительным гашением сигнала не следует. - Исходя из этого от сплиттера сигнал через телевизионный кабель подается на одиночные ТВ розетки. Применение розеток другого типа не целесообразно так как будет присутствовать двойное гашение отраженного сигнала, что приведет к ухудшению качества изображения.

Обратите внимание! Для подключения цифрового и спутникового телевиденья может применяться только схема «звезда». Использование других схем приведет к значительному падению уровня сигнала, а то и вовсе не работоспособности.

- Вторым возможным вариантом является так называемая проходная схема. Из-за нее ТВ розетка проходная и получила свое название. Суть данной схемы сводится к следующему. Вводной сигнал подключается к первой проходной розетки, от нее запитывается вторая и так далее.

- В конце этой схемы обязательно устанавливается оконечная розетка.

Как мы уже выяснили она отличается от проходной только наличием всего одного входа. А ее фильтр вполне справляется с отраженным сигналом.

Как мы уже выяснили она отличается от проходной только наличием всего одного входа. А ее фильтр вполне справляется с отраженным сигналом. - Главным недостатком такого способа подключения является постепенное ухудшение сигнала в каждой последующей розетке. В то же время цена реализации такой схемы значительно ниже из-за отсутствия необходимости покупки слиттера.

- Вполне удачно применяется и так называемая смешанная схема. Ее суть сводится к подключению части розеток по схеме «звезда», а части по проходной схеме. Это позволяет сэкономить при значительном удалении розеток от сплиттера.

Монтаж проходных розеток

Зная в каких случаях может применяться проходная розетка, можно перейти к вопросу ее подключения. Сделать это вполне возможно своими руками и для этого не потребуется специальных инструментов или навыков.

- Прежде всего устанавливаем закладную коробку для установки розетки. Для ТВ розеток используют такие же закладные, как и для силовых розеток и выключателей.

Для этого нам необходимо сделать отверстие в стене соответствующего диаметра. Сделать это можно при помощи перфоратора и соответствующей насадки.

Для этого нам необходимо сделать отверстие в стене соответствующего диаметра. Сделать это можно при помощи перфоратора и соответствующей насадки. - После этого устанавливаем закладную коробку. Ее можно закрепить саморезами, а можно просто посадить на гипсовые шпаклевки.

- Теперь необходимо проложить телевизионный кабель к розетке и от нее на следующую розетку. Обычно кабель скрывают от посторонних глаз, поэтому без штробления стен вам не обойтись (см. Выполняем штробление стен под проводку своими руками). В противном случае кабель монтируется в специальном пластиковом коробе по стене.

Обратите внимание! Монтировать телевизионный кабель совместно с силовыми проводами запрещено. Ведь повреждение силовой проводки может привести к появлению высокого напряжения на телевизионном кабеле. Это в свою очередь приведет к поломке всех телевизоров. Кроме того, силовой кабель может давать помехи.

- Теперь переходим непосредственно к подключению.

Прежде всего зачищаем оба подключаемых кабеля. Как это сделать правильно вы можете увидеть на нашем видео.

Прежде всего зачищаем оба подключаемых кабеля. Как это сделать правильно вы можете увидеть на нашем видео. - Затем подключаем приходящий кабель. Соответствующее место для подключения на розетке может быть обозначено стрелками, либо цифрами. Для этого откручиваем винты крепления центральной жилы и оплетки и заводим кабель. Перед зажимом кабеля необходимо убедиться, что оплетка и центральная жила не где не соприкасаются.

- После этого по аналогии подключаем кабель, питающий следующую розетку. Здесь достаточно важно не перепутать подходящий и отходящий кабель. В остальном же все точно так. Контролируем что не соприкасается оплетка и центральная жила, а также что кабели не соприкасаются между собой.

- После этого укладывается в закладной коробке запас кабеля и закрепляется наша розетка ТВ проходная. После этого переходим к подключению следующей розетки.

- Нельзя не упомянуть, что многие производители стараясь облегчить и ускорить процесс монтажа используются разнообразные пружинные зажимы или откидывающиеся замки.

Процесс монтажа от этого практически не изменяется. Единственное что вам не потребуется пользоваться отверткой.

Процесс монтажа от этого практически не изменяется. Единственное что вам не потребуется пользоваться отверткой.

Вывод

Как видите процесс монтажа проходной, оконечной или одинарной ТВ розетки не так уж сложен. В этом вопросе главное правильно выбрать саму розетку, а также схему ее подключения. Но мы надеемся, что наша статья помогла вам в этом вопросе и теперь вы без трудна выберете и подключите именно ту ТВ розетку, которая соответствует вашей схеме.

виды и особенности применения, конструкция розетки

Современный и качественный ремонт в доме планируется тщательно и поэтапно. Определяется общий стиль в интерьере, составляются схемы расположения мебели и техники. Телевизионная розетка помогает создать уют в доме, избавляет от вороха проводов, путающихся на полу, обеспечивает комфортное подключение телевизора к сети. Все коммуникации, в том числе розетки для телевиденья, проводятся с учетом будущего места расположения девайсов, так, чтобы было удобно ими пользоваться.

Все коммуникации, в том числе розетки для телевиденья, проводятся с учетом будущего места расположения девайсов, так, чтобы было удобно ими пользоваться.

Для придания эстетического вида жилым помещениям, все кабели и провода принято скрывать за гипсокартонными перекрытиями или укладывать в штробы, которые заблаговременно проделывают в бетонной стене.

Виды телевизионных розеток

Каждой схеме подключения соответствует определенная розетка тв. Различают несколько основных видов, каждая из которых имеет свое назначение. Правильно выбранное оборудование способно повысить качество сигнала.

Одиночная

Самой простой конструкцией отличается одиночная розетка под телевизор. Из названия следует, что к ней можно подключить лишь один питающий кабель. Использование зажимных или винтовых типов клемм, делает монтаж несложным и понятным. Степень сигнала в конструкциях этого типа может падать незначительно, в пределах от 1 до 3 дБ.

Проходная

Проходная тв розетка имеет конструкцию существенно сложнее, чем одиночная. Это сопряжено с тем, что такой вид приспособления создан для решения целого ряда технических проблем связи. Правильно установленная проходная розетка, гарантирует хороший сигнал для себя, обеспечивая минимальное снижение сигнала для всех последующих устройств.

Это сопряжено с тем, что такой вид приспособления создан для решения целого ряда технических проблем связи. Правильно установленная проходная розетка, гарантирует хороший сигнал для себя, обеспечивая минимальное снижение сигнала для всех последующих устройств.

В своей системе проходная розетка оснащена двумя разъемами: для подходящих и отступающих кабелей. Контактные детали фиксируются с помощью винтообразных, зажимных или гибридных клемм. Монтаж такой конструкции также не сложный и достаточно понятный.

Что касается падения степени сигнала, то в таком типе он остается в тех же пределах, что и у одиночной розетки, однако на отступающих кабелях этот показатель может быть значительно выше. Для того, чтобы сигнал оставался на довольно высоком уровне во всех местах схемы, следует обеспечить фильтрацию отраженных сигналов. Уменьшению степени помех в значительной мере способствует установка специализированных сопротивлений, имеющих емкостной или же резисторный тип.

Оконечная

В соответствии с указаниями, оконечная розетка должна устанавливаться только лишь в проходных схемах и быть ее конечной точкой. Своей конструкцией контактной части оконечная форма розетки напоминает одиночный тип. Если к такой розетке подключен телевизор, то он дает отраженные сигналы, которые помехами или наложенными изображениями проявляются на других устройствах, подключенных к схеме. По этой же причине, монтаж производят с учетом фильтров несогласованного сигнала, что существенно снижает потерю сигнала.

Своей конструкцией контактной части оконечная форма розетки напоминает одиночный тип. Если к такой розетке подключен телевизор, то он дает отраженные сигналы, которые помехами или наложенными изображениями проявляются на других устройствах, подключенных к схеме. По этой же причине, монтаж производят с учетом фильтров несогласованного сигнала, что существенно снижает потерю сигнала.

Итак, если сетью планируется пользоваться для подсоединения нескольких телевизоров, тогда необходимы проходные и оконечные типы розеток. Например, нужно обеспечить сигналом 3 телевизора: значит необходимо приобрести 2 проходные и одну оконечную тв розетки.

Из чего состоит телевизионная розетка

Принцип устройства тв розетки любого типа аналогичен. В его состав входят следующие детали:

- Корпус. Иногда его еще именуют печатной платой. Он нужен для объединения с кабелем антенны.

- Лицевая панель. Эта деталь выполняет скорее эстетическую и защищающую функцию.

Панель розетки для спутникового тв может быть выполнена в различной цветовой гамме, что дает возможность гармонично вписаться в общий интерьер комнат.

Панель розетки для спутникового тв может быть выполнена в различной цветовой гамме, что дает возможность гармонично вписаться в общий интерьер комнат. - Сумматор. Деталь, с помощью которой дополнительно подключают радио- и спутниковую антенну.

- Суппорт. Этот элемент нужен для прочной фиксации всей системы розетки в монтажной коробке.

Главные отличия антенных кабелей

Для качественной установки и подсоединения мало приобрести подходящие телевизионные розетки. Здесь не обойтись без антенного коаксиального кабеля, имеющего особенное строение. Он состоит из:

- Одной жилы, которая передает телевизионный сигнал.

- Защитного экрана, который служит в качестве барьера и глушит окружающие электромагнитные поля.

Обычно это белый или черный провод круглого сечения с изоляцией из ПВХ. Название этого кабеля РК-75. Кабель имеет волновое сопротивление 75 Ом. При скрытой схеме монтажа, цвет изоляции никакой роли не играет. Не смотря на то, что сам провод толстый и упругий, он имеет достаточно тонкий слой изоляции. Двойная роль экрана заключается в защите от электромагнитных помех и в предотвращении излучения чувствительных высокочастотных сигналов.

Двойная роль экрана заключается в защите от электромагнитных помех и в предотвращении излучения чувствительных высокочастотных сигналов.

Если любая составляющая кабеля выйдет из строя – это приведет к тому, что сигнал нарушится. Поэтому покупая кабель, стоит проверить целостность и прочность оболочки, а во время упаковки и транспортировки следует проследить, чтобы кабель не перегибался, тем самым уберечь от повреждения медную жилу и экранную оплетку.

Для укладки под штукатуркой или другими отделочными материалами, подойдут такие марки кабеля, как SAT 50, RG 6 и RG 11.

Обзор коаксиальных кабелей для телевизора видео смотрите ниже:

Как определить высоту расположения

Как правило, розетка телевизионная накладная монтируется приблизительно на той же высоте, где и телевизор. Если телевизор будет размещен прямо на стене, то розетку целесообразно скрыть за ним. Этим решается и эстетический вопрос: на виду не окажутся разъемы и провода. А также будут соблюдены меры безопасности: розетка не станет предметом игры детей, провода не смогут погрызть домашние животные. Как установить розетки за телевизором видео обязательно посмотрите:

Этим решается и эстетический вопрос: на виду не окажутся разъемы и провода. А также будут соблюдены меры безопасности: розетка не станет предметом игры детей, провода не смогут погрызть домашние животные. Как установить розетки за телевизором видео обязательно посмотрите:

Такую технику принято размещать, ориентируясь на уровень глаз сидящего на стуле человека. В среднем, это высота 130 см от пола и до розетки. В некоторых помещениях, например кухнях, этот показатель немного выше, это связано с тем, что телевизор здесь размещают в свободном месте, экономя при этом рабочее пространство.

Если потребовалось купить телевизионную розетку, то стоит обратить внимание на качественный товар, выпускаемый известными производителями. Не стоит покупать тв и аудио розетки по более привлекательной, заниженной цене. Такое оборудование не сможет обеспечить подачу хорошего сигнала. Кроме того, для чтобы розетки вписались гармонично в интерьер, они все должны быть из одной коллекции определенного производителя.

Кроме того, для чтобы розетки вписались гармонично в интерьер, они все должны быть из одной коллекции определенного производителя.

R80.x Порты, используемые для обмена данными различными …

Этот рисунок должен дать вам обзор используемых портов R80 и R77, соответственно, коммуникационных потоков. Он должен дать вам обзор того, как разные модули Check Point взаимодействуют друг с другом. Кроме того, также рассматриваются службы, которые используются для работы межсетевого экрана. Эти службы межсетевого экрана также частично отображаются как подразумеваемые правила в наборе межсетевого экрана.

Загрузить: R80.x Порты, используемые для связи PDF (новая версия R80.30)

Еще интересные статьи:

— Архитектура и настройка производительности R80.x — Коллекция ссылок

— Список статей (Heiko Ankenbrand)

: Порты, используемые программным обеспечением Check Point

Версия 1. 7:

7:

+ v1.7a Обновление R81 EA 17.07.2020

+ исправление ошибки v1.7b 20.08.2020

старая версия 1.6:

+ v1.6a добавить порты Azure 05.05.2020

+ v1.6b добавить все облачные порты 15.06.2020

старая версия 1.5:

+ исправлены опечатки v1.5a 18.09.2019

+ обновление порта v1.5b 26.01.2020

старая версия 1.4:

+ исправление ошибки v1.4a, порт обновления 1701 udp L2TP 09.04.2018

+ исправление ошибки v1.4b 15.04.2018

+ v1.4c Обновление CPUSE 17.04.2018

+ исправлена легенда v1.4d 17.04.2018

+ v1.4e добавить SmartLog и SmartView на порт 443 20.04.2018

+ v1.4f исправление ошибки 21.05.2018

+ исправление ошибки v1.4g 25.05.20182018

+ v1.4h добавить резервные порты 21, 22, 69 UDP и ClusterXL, порт полной синхронизации 256 30.05.2018

+ v1.4i добавить порт 259 udp Проверка канала VPN 12.06.2018

+ v1.4j исправить ошибку 17. 06.2018

06.2018

+ v1.4k добавить OSPF / BGP route Sync 25.06.2018

+ v1.4l bug fix routed 29.06.2018

+ v1.4m bug fix tcp / udp ports 03.07.2018

+ v1.4n add port 256 13.07.2018

+ исправление ошибки v1.4o / добавление портов TE 27.11.2018

+ исправление ошибки v1.4p маршрутизированный порт 2010 23.01.2019

+ изменение v1.4q на новый формат форума 16.03.2019

старая версия 1.3:

+ v1.3a новый дизайн (синий, серый), исправление ошибки, добавление netflow, новые имена 27.03.2018

+ v1.3b добавление портов маршрутизации, дизайн исправления ошибки 28.03.2018

+ v1. Исправление ошибки 3c, переименование портов (старый) 29.03.2018

+ исправление ошибки v1.3d 30.03.2018

+ проблема исправления v1.3e L2TP UDP-порт 1701

старая версия 1.1:

+ v1.1a — добавлены порты r80.xx 16.03.2018

+ v1.1b — исправлена ошибка в отрисовке 17.03.2018

+ v1.1c — добавлены RSA, TACACS, Radius 19. 03.2018

03.2018

+ v1.1d — добавить 900, 259 Client-auth — удалить порты od 4.0 20.03.2018

+ v1.1e — добавить OPSEC-удалить порты R55 21.03.2018

+ v1.1f — исправить ошибку 22.03.2018

+ v1.1g — исправление ошибки — добавить почту smtp-добавить dhcp — добавить snmp 25.03.2018

Таймлапс Терминала 1: КПП

Несколько недель назад мы опубликовали замедленную съемку билетного холла Терминала 1.Реакция была настолько сильной, что мы решили сделать эту функцию регулярной. Сегодняшнее покадровое видео показывает контрольно-пропускной пункт. Эта часть терминала претерпела кардинальные изменения.

КПП будет находиться на балконе, и вы попадете на него с билетного этажа. Итак, что еще нужно искать?

- Мы начали покадровую съемку после того, как TSA сняла оборудование для просмотра. Вы можете увидеть очертания машин и столов, если внимательно посмотрите на коврики.Легко видеть, что машины были расположены под углом, что требовало большого количества поворотов и скручиваний для прохождения грохочения. После открытия будет четыре линии досмотра, и это будет прямой выстрел через контрольно-пропускной пункт.

- Вы также увидите, как старый эскалатор исчезает на первых кадрах. Вы помните, что в Терминале 1 КПП располагался на двух уровнях? Теперь КПП будет полностью на одном уровне.

- Обратите внимание на высоту потолка.Вы можете видеть, насколько он низок вначале. Сравните это с несколькими последними кадрами, когда вы увидите, что сетка для новых потолочных панелей стала видна.

- Вы замечаете, что к концу пространство светлеет? Раньше контрольно-пропускной пункт был без окон. Теперь большая часть пространства окружена большими полупрозрачными панелями от пола до потолка, которые пропускают солнечный свет без резких прямых бликов.

- Примерно в середине видео вы увидите что-то, похожее на полиэтиленовую пленку, в правой части видео.Это именно то, что есть! После того, как внешний вид здания был снят, подрядчики более или менее «завернули» здание в термоусадочную пленку, чтобы защитить его от влаги и ветра, что позволило быстро продвигать работы в зимние месяцы.

Надеюсь, вам понравится видео. Дайте мне знать, какие еще области терминала вы хотели бы видеть. Мы начнем показывать их примерно раз в месяц в преддверии открытия Терминала 1 в марте 2014 года.

[wpvideo C6JR1hIE]

КПП— Miera Bilgi Teknolojileri

Check Point, kapsamlı güvenlik uygulamalarını sunabilmek için aşağıdaki cihaz modellerini sağlamaktadır:

1100 Cihazlar —Check Point 1100 Cihazlar, kurumsal Software Blade güvenliğini makul fiyatlı ve yönetimi kolay bir çözüm şube ofislere genişletmektedir.

2200 Cihazlar —Check Point 2200, şube ofisler ve küçük ofisler için tümü-bir-arada bir kurumsal güvenlik çözümüdür. Ok-çekirdekli teknolojisi ve 6 bütünleşik 1-Gigabit Ethernet portu ile kompakt bir masaüstü paketinde önemli ölçüde güçlü bir Performans sağlamaktadır.

4000 Cihazlar —Check Point 4000 Cihazlar, hızlı ağ servisleri ve fiber veya bakır bağlantı seçenekleri kurumsal düzeyde güvenlik cihazlarıdır. Bu cihazlar, kompakt bir 1U form faktöründe, sınıfları için üstün Performans sağlamaktadır.

12000 Cihazlar —Check Point 12000 Cihazlar, üstün çoklu Software Blades выполняет или проверяет merkezi düzeyinde güvenlik sağlamaktadır. Бу cihazlar, büyük kampüsler veya veri merkezlerinde, işletmelere maksimum güvenlikli yüksek-Performans sağlamaktadır.

21000 Cihazlar —Check Point 21000, yüksek port yoğunluklu, düşük gecikme süreli ve hızlandırma opsiyonları ile veri merkezi düzeyinde güvenlik cihazlarıdır. 21000 Cihazlar, tepeden tırnağa eksiksiz Software Blades optimizasyonu için tasarlanmıştır — büyük işletmelere ve veri merkezlerine 3D Güvenlik projelerini oluşturmaları için yeni-nesil biradır platform sunmaktır.

61000 Güvenlik Sistemi —Kanatlı donanım mimarisi ile Check Point 61000, veri merkezleri ve telekomünikasyon şirketleri için ölçeklenebilir Performans sağlamaktadır. Ее бир канат, bağımsız бир sunucunun veya cihazın eşdeğeridir ve Software Blades için tahsis edilmiş kaynaklar içerir. Kanatlı donanım platformları, bütünleşik yük-devretme ve yük-dengelemeardımcı hizmetlerine sahiptir ve aynı zamanda sistem performansında artış sağlarlar.

Sanal Sistemler —fiziksel ve bulut ağ ortamları için en yeni Software Blades çözümleri ile çok-katmanlı koruma sağlayan yeni-nesil sanallaştırılmış güvenlik demektir.Sanal Sistemler işletmelere, veri merkezlerine ve servis sağlayıcılarına 250 adede kadar güvenli ağ geçidini Güvenlik Duvarı, VPN, ID Farkındalığı, IPS, Uygulama Denetimi, URL Filtreleme, Antivirııııııı,

Engineer’s Notebook Межсетевые экраны контрольных точек Gaia: Checkpoint_Management_Server

Устранение неполадок управления брандмауэром

Клиент — [Управление] — [Применение межсетевого экрана]Management Server 3 Важные файлы базы данных

- $ FWDIR / conf / objects_5_0_C (объекты — сеть, хост, объект межсетевого экрана)

- $ FWDIR / conf / fwauth.NDB (Пользователи, администраторы), если fwauth.NDB будет поврежден .. удалите его и остановите и запустите брандмауэр, он автоматически воссоздает его из fwauthsav.NDB bakup

- $ FWDIR / conf / rulebase_5_0.fws (Rules, NAT,) и rulebase_5_0.fws.backup — его резервная копия

GuiDBEdit — редактировать базу данных

CPMI

Client SmartDashboard <== протокол CPMI ==> FWM (Process) База данных (пользователь / объекты / база правил)

SmartView Tracker

SmartView Monitor

Редактирование базы данных

1.SmartDashboard

2. VI (ограниченный / опыт)

3. GUIDbedit (скрытый инструмент для установки клиента с графическим интерфейсом пользователя) (необходимо закрыть smartdashboard)

4. dbedit (командная строка) расширенный инструмент (необходимо закрыть smartdashboard)

[Таблица => объект = Имя поля]

Роли управления

— Конфигурация политики — Правила — объект

— Мониторинг состояния — ЦП / память состояния

— Центр сертификации — ICA (внутренний сертификат / SSL vpn и т. Д., Sic

— Сервер журнала — регистрирует пользователей / ресурсы

Основная роль управления межсетевым экраном

— Конфигурация политики

— Подтверждение политики

Центр сертификации

-ICA

-VPN

-SIC

Сервер журналов

-Logs

—5 Мониторинг состояния

-Мониторинг (CPU / Mem)

-Status (IPS / Clustering / SecureXL)

-Performance (Graphs / Metrics top service / destination etc)

Main Process

- fwm (Listen 18190) — управление брандмауэром (обслуживание различных клиентов GUI) (управление базами данных) (сбор статуса) (осложнение политики)

- fwd — (listen 257) демон брандмауэра (полученные логи fw.журнал от конечной силы межсетевого экрана)

- cpd — Демон контрольной точки — создание безопасного канала (создание SIC) (политика загрузки) (сбор состояний)

- cpca (слушайте 18264/18265) — Центр сертификации контрольных точек (дочерний демон в процессе fwd) (инструмент управления ICA)

- cpwd (прослушивание — сторожевой таймер контрольной точки .. мониторинг всех других процессов межсетевого экрана (FWM FWD CPD CPCA и т. Д.)

# cpwd_admin list (Процессы мониторинга контрольных точек

Ключ

Имена приложений APP

Статус E (выполнение) T (завершение)

CPMI (интерфейс управления контрольной точкой) прослушивание 18190

FWM Debug

Management Station CPD secure channel <== SIC SSL Session ==> CPD Firewall Enforcement

Certificate

CPD передает информацию в FWD на endpoint Enforcement в ядро

Межсетевой экран прослушивает порт 18211 для управления брандмауэром для SIC

CPD — 18192 CDP — cpu / mem /

AMON Application Monitor

https: // www.youtube.com/watch?v=zOG7Empolyg

Общие сведения о станции управления Check Point, часть 1

Общие сведения о станции управления Check Point, часть 2

Устранение неполадок управления брандмауэром

Ошибка установки на сервере MGNT происходит при проверке или стадия сложности установки. Чтобы устранить эту ошибку, следуйте этим шаги:

1. Установить политику из CLI fwm –D загрузить $ FWDIR / conf / PolicyName.W <цель> 2. Установите политику из SmartDashboard а. Чистый старые файлы журналов fw отладка fwm на TDERROR_ALL_ALL = 5 fw отладка fwm на OPSEC_DEBUG_LEVEL = 9 . Воспроизведите проблему, установив политика из графического интерфейса Dashboard Стоп отладка fwm на сервере FWMGMT fw отладка fwm off TDERROR_ALL_ALL = 1 fw debug fwm off OPSEC_DEBUG_LEVEL = 1 Отладочные данные хранятся в fwm.elg , расположенный в папке $ FWDIR / log . Ошибка установки политики может быть результатом SIC , неправильно настроенных правил , GUI проблемы с подключением клиентов или неправильные введена информация, истек срок действия лицензии . Оцените выходной файл fwm.elg , чтобы определить, с какой из них имеют причину отказа. Лабораторная работа Устранение неполадок SIC — сбой установки политики Из A-SMS (FW Management Server) 1. cpca_client lscer t (используйте эту команду для подтвердить сертификат) 2. отладка прошивки fwm на Установить 3. из клиентского графического интерфейса DashBoard, попытайтесь восстановить SIC 4. из A-SMS fw отладка fwm off 5. просмотреть вывод журнала отладки меньше $ FWDIR / log / fwm.elg 6. WinSCP для передачи файла fwm.elg и просмотра в редакторе тестов в источник идентификации проблема из файла отладки Лабораторная работа Устранение неполадок неверно настроенных правил — сбой установки политики Из A-SMS (FW Management Server) 1. В экспертном режиме 2. отладка прошивки fwm на fwm –d загрузить $ FWDIR / conf / standard.W A-GW Примечание: вы увидите результат на экран и fwm.elg. вы можете увидеть дополнительную информацию, если сделаете TDERROR_ALL_ALL = 5 просмотр fwm.elg меньше $ FWDIR / conf / fwm.elg Лабораторная работа Устранение неполадок подключения клиента с графическим интерфейсом пользователя. Проблема Посмотрите на меньше $ FWDIR / con / gui-client файл для разрешенных айпи адрес Из A-SMS (FW Management Server) В командной строке введите 3 и введите Введите Y и Enter, введите D и Enter (удалите свой IP-адрес, чтобы проверить ошибку) Введите 10.20.59.250 (ваш IP-адрес) Выйти из cpconfig, опция 9 введите В командной строке введите fw отладка fwm на TDERROR_ALL_ALL = 5 на панели инструментов клиента 10.20.59.250 запустите графический интерфейс из FWM остановить отладку и просмотреть журналы клиента GUI IP grep 10.20.59.250 $ FWDIR / log / fwm.elg | менее Как удалить и установить другую политику на брандмауэре Может быть время, когда вы устанавливаете неправильную политику на брандмауэр Check Point. Это может заблокировать ваши соединения и трафик разрешен через брандмауэр.Эти шаги покажут вам, как удалить и переустановить правильная политика через CLI на диспетчере (SCS), 1. Прежде всего мы посмотрите историю политик, чтобы узнать название нужной нам политики переустановить. 2. Далее убираем политика безопасности от брандмауэра. 3. Наконец, мы установите правильную политику обратно в брандмауэр. Примечание. Обратите внимание на то, как мы добавляем .W к имени политики, поскольку оно имеет еще предстоит скомпилировать в файл .cf (который устанавливается на Брандмауэр / шлюз) [PolicyName].W это непринужденная политика [PolicyName] .CF составляется Политика fwm нагрузка [PolicyName] .W [fwname] fwm нагрузка RuleBaseName.W TargetGatewayName [Эксперт @ MYFWM01] # fwm Загрузить Стандартный образец gw Установка политики на Совместимые цели R77: Standard.W: Безопасность Сценарий политики, созданный в CustomerPolicy.pf Установка шлюза безопасности политика в отношении: examplegw. .. Шлюз безопасности Политика успешно установлена на examplegw… Шлюз безопасности установка политики завершена Шлюз безопасности установка политики успешна для: examplegw Установка не удалась; причина — загрузка модуля не удалась, не удалось загрузить политику безопасности Недавно я попробовал установить политику на шлюз безопасности. устройство, которое не удалось с сообщением: Установка не удалась; причина — нагрузка на сбой модуля, не удалось загрузить политику безопасности По своему опыту знаю, что cpstop; cpstart нормально решает эту проблему.Но поскольку я имел дело со шлюзом удаленного сайта, который также была автономная установка, запуск cpstop не был вариантом, поскольку он прервать обслуживание. Поэтому я использовал команду cpwd_admin для остановки и перезапуск FWM и CPD. cpwd_admin stop -name FWM -path «$ FWDIR / bin / fw» -команда «fw kill fwm» cpwd_admin start -name FWM -path «$ FWDIR / bin / fwm» -команда «fwm» cpwd_admin stop -name CPD -path «$ CPDIR / bin / cpd_admin» — команда «cpd_admin stop» cpwd_admin start -name CPD -path «$ CPDIR / bin / cpd» -команда «cpd» Затем я проверил статус всех моих сервисов с помощью cpwd_admin список.Все службы были включены, и я снова попытался установить политику, который работал, как ожидалось. Мне удалось решить проблему, выполнив следующие действия: i наткнулся во время серфинга в сети: 1. tellpm процесс: монитор 2. ps aux | grep cpd 3. kill -15 4. tellpm процесс: monitord t 5. cpwd_admin start -name CPD -path «$ CPDIR / bin / cpd» -команда «cpd» Вот ожидаемый результат: [Expert @ CP-DMZ: 0] # tellpm process: monitord Сообщение от syslogd @ во вторник, 16 сентября, 10:27:42 2014… Монитор CP-M-DMZ [4129]: монитор убит [Эксперт @ CP-DMZ: 0] # ps aux | grep cpd админ 4461 0.0 0,3 212412 3196? DSL Aug06 42:47 cpd админ 6905 0,0 0,0 1816 492 точек / 2 S + 10:27 0:00 grep cpd [Эксперт @ CP-DMZ: 0] # kill -15 4461 [Expert @ CP-DMZ: 0] # tellpm process: monitord t [Эксперт @ CP-DMZ: 0] # cpwd_admin start -name CPD -path «$ CPDIR / bin / cpd» — команда «cpd» Процесс CPD успешно запущен (pid = 7030)

Так что проблема была решена без перерыва в обслуживании.

Список портов межсетевого экрана Check Point

Общий список портов, которые вам нужно будет открыть в обычном брандмауэре Check Point.Примечание. Вместо этого не открывайте все эти порты в списке — используйте этот список портов в качестве справочного материала для конфигурации брандмауэра Check Point.

| ПОРТ | ТИП | ОПИСАНИЕ УСЛУГИ | |||||

|---|---|---|---|---|---|---|---|

| 21 | TCP | ftp Протокол передачи файлов (управление) | |||||

| 21 | UDP | протокол передачи файлов | 9039 (управление) 22 | Оба | ssh Удаленный вход SSH | ||

| 25 | оба | SMTP Простой протокол передачи почты | |||||

| 50 | Шифрование IP-протоколов esp — IPSEC 5130 Инкапсуляция Безопасность | IP-протоколы шифрования ah — Протокол заголовка аутентификации IPSEC | |||||

| 53 | Оба | Сервер доменных имен | |||||

| 69 | Оба | TFTP Trivial File Transfer Protocol | 94 | TCP EncryptionIP fwz_encapsulation (FW1_Eencapsulation) | |||

| 137 | Оба | Netbios-ns Служба имен NETBIOS | |||||

| 138 | Оба | netbios-dgm Датаграмма NETBIOS | |||||

| 139 | |||||||

| 139 | NETBIOS | NETBIOS | TCP | FW1 (FWD) политика установки порта FWD_SVC_PORT | |||

| 257 | TCP | FW1_log FW1_log FWD_LOG_PORT | |||||

| 258 | TCP | FW1_mgmt FWM_SSVVC_PORT | |||||

| 259 | TCP | FW1_clientauth_telnet | |||||

| 259 | UDP | Протокол надежных датаграмм RDP | |||||

| 260 | TCP | синхронизация | |||||

| 260 | UDP | FW1_snmp FWD_Share | FW1_snmp FWD_SUp | ||||

| 262 | TCP | MDQ — запрос по электронной почте | |||||

| 263 | TCP | dbs | |||||

| 264 | TCP | FW1_topop Check Point Secure TCPW Topology_запросы6 | 9039 9039 -1 Протокол передачи открытого ключа|||||

| 389 | Оба | Защищенный клиент LDAP, подключающийся к LDAP без SSL | |||||

| 443 | SNX VPN также может использовать 443 | ||||||

| 444 TCP | VPN SNX VPN-туннель только в коннекторе | ||||||

| 500 | UDP | Протокол IPSEC IKE (ранее ISAKMP / Oakley) | |||||

| 500 | TCP | IKE over TCP | |||||

| 500 ISPORT | UDP ISAKMPD_DPORT | ||||||

| 514 | UDP | Syslog Syslog | |||||

| Защищенный клиент LDAP, подключающийся к LDAP с помощью SSL | |||||||

| 900 | TCP | FW1_clntauth_http Демон проверки подлинности клиента | |||||

| 981 | |||||||

| 981 | 1494 | TCP | Winframe Citrix | ||||

| 1645 | TCP | Радиус | |||||

| 1719 | UDP | VOIP | VOIP | ||||

| IP | VOIP | ||||||

| IP | MIP meta IP admin server | ||||||

| 2746 | UDP | UDP-инкапсуляция для SR VPN1_IPSEC_encapsulation VPN1_IPSEC инкапсуляция | |||||

| 2746 | 9039 Сервер Red Cap | ||||||

| 4433 | TCP | Connectra Admin HTTPS Порт администрирования Connectra | |||||

| 4500 | UDP | NAT-T NAT Traversal | |||||

| 4532 | TCP | SNDAEMON_PORT sn_auth. Sn_auth.Serv comm, | |||||

| 5001 | TCP | Веб-соединение Meta IP, MIP | |||||

| 5002 | TCP | Meta IP DHCP Отказоустойчивый | |||||

| 5004 | IP | Meta IP | Meta IP 5005 | TCP | Meta IP SMC | ||

| 6969 | UDP | KP_PORT KeyProt | |||||

| 8116 | UDP | Check Point HA SyncMode 9039 9039 9039 9039 9039 9039 режим синхронизации CPHAP (новый режим CPHAP) | Синхронизация таблицы соединений между межсетевыми экранами | ||||

| 8989 | TCP | Обмен сообщениями CPIS MSG_DEFAULT_PORT | |||||

| 8998 | TCP | MDS_SERVER_PORT | MDS_SERVER_PORT MDS_SERVER_PORTMDS_SERVER_PORT | MDS_SERVER_PORT Клиент | TCP | Порт слушателя CPRSM по умолчанию для coms с Re Консоль alSecure | |

| 18181 | TCP | FW1_cvp Check Point Протокол векторизации контента OPSEC | |||||

| 18182 | TCP | FW1_ufp Check Point TCP | FW1_ufp Check Point TCP | Протокол фильтрации URL-адресов OPSEC OPSEC Протокол фильтрации URL-адресов Протокол мониторинга подозрительной активности (SAM API)||||

| 18184 | TCP | FW1_lea Check Point OPSEC Log Export API | |||||

| 18185 | TCP | FW1_omi TCP Check Point OPSEC 9039 9039 9039 Интерфейс управления объектами OPSEC 9039 9039 | FW1_omi-sic Интерфейс управления объектами OPSEC Check Point с защищенной внутренней связью | ||||

| 18187 | TCP | FW1_ela Check Point OPSEC Event Loging API | |||||

| 18190 | Интерфейс управления контрольной точкой TCP | 18191 | TCP | CPD Check Point Daemon Proto NG | |||

| 18192 | TCP | CPD_amon Check Point Внутренний мониторинг приложений NG | |||||

| 18193 | TCP | FW201_39 Мониторинг приложения OG207 | TCP | FGD_SVC_PORT | |||

| 18202 | TCP | Контрольная точка CP_rtm Мониторинг в реальном времени | |||||

| 18203 | TCP | TCP7 | FGD_RTMP6 9039 9039 9039 9039 9039 9039 9039 | FGD_RTMP6 | TCP | CP_reporting Протокол клиента отчетов Check Point | |

| 18207 | TCP | FW1_pslogon Протокол входа в систему сервера политик Check Point | |||||

| 18208 | TCP | Протокол Smart PointRID (Smart Check Point | Протокол FW39) 94 | ||||

| 18209 | TCP | FWM CA для установления связи SIC | |||||

| 18210 | TCP | FW1_ica_pull Check Point Внутренний CA Pull Certificate Service | |||||

| 18211 | CA Push Certificate CA Служба|||||||

| 18212 | UDP | Управление подключением — загрузка порта агента | |||||

| 18213 | TCP | cpinp: inp (сервер администрирования) | |||||

| 182 TCP14 | cpinp: 18231 | TCP | NG прослушивает этот порт по умолчанию dtps.exe | ||||

| 18232 | TCP | FW1_sds_logon Протокол сервера распределения Check Point SecuRemote | |||||

| 18233 | UDP | Check Point 18232 | |||||

| TCP | CP_Exnet_PK Разрешение открытого ключа контрольной точки | ||||||

| 18263 | TCP | CP_Exnet_resolve Разрешение удаленных объектов экстрасети Check Point | |||||

| 18264 | Службы регистрации пользователей CAW и CAFWC Внутренние службы FRL_CA | Службы проверки подлинности TCPW_CA||||||

| 19190 | TCP | FW1_netso Check Point OPSEC User Authority Simple Protocol | |||||

| 19191 | TCP | FW1_uaa Контрольно-пропускной пункт OPSEC User Authority API | |||||

Общие общие порты Check Point

| ПОРТ | ТИП | ОПИСАНИЕ СЛУЖБЫ | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 257 | tcp | FireWall-1 перенос журнала | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 18208 | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||