Розетка интернет — особенности и варианты подключения

Поделиться на Facebook

Поделиться в ВК

Поделиться в ОК

Поделиться в Twitter

Поделиться в Google Plus

Компьютерная розетка RJ-45 применяется вместо параллельной прокладки, различных кабелей. Часто используется для подключения Wi-Fi-роутеров. Интернет-розетки отличаются от обычных электрических, поэтому для установки нужно знать некоторые правила.

Особенности устройства

Внешняя часть изделия — это панель, где есть гнездо под кабель (патч-корд). Внутри такой розетки находятся клеммы, контакты для коммутационного шнура. Последний называется «витая пара», так как имеет скрутки по два провода. Всего их восемь. Подключение к контактам (кроссировка) происходит по строгой схеме. Для удобства каждый проводок имеет свой цвет.

Кабели делятся на экранированные и неэкранированные. Для защиты от помех в сетях с нормальным заземлением применяется фольга.

Патч-корды бывают двух- и четырехпарными. Они отличаются по скорости соединения:

- Если витых пар — две, передача будет максимум 1 Гб/с. Это, скорее, офисный вариант.

- Четырехпарные дают возможность разогнаться до 10 Гб/с.

Виды

Все интернет розетки различаются по нескольким параметрам:

- Характеру крепления. Могут быть внутренними и наружными. Первые врезаются в стену, вторые накладываются сверху. Для внутренних предварительно монтируется «стакан» из пластика для защиты.

- Наружные устанавливаются с помощью накладной панели. Размещаются часто на высоте 10–12 см от пола.

- Числу разъемов. Бывают двойные, одинарные, терминальные, комбинированные. Разъемов — четыре или восемь. В комбинированных, кроме RJ-45, встречаются другие интерфейсы, например, USB, HDMI.

- Скорости соединения. Среди множества типов особо выделяются категории 3, 5e, 6. Скорость — 100, 1 000 Мбит/c, 10 Гбит/c соответственно. Расстояние — до 55 м.

Особенности монтажа

Подключение интернет-розетки не представляет особой сложности. Порядок действий — такой:

- Кабель помещается в специальный канал. Иногда прячется под пол или используется потолок. Можно просто закрыть плинтусом. Это нужно, чтобы подстраховаться от обрыва, излома, улучшить дизайн. Размер канала должен быть на 25% больше суммы диаметров помещенных проводов. Прокладывается всегда под прямым углом.

- Если модель — врезная, конец витой пары вытягивается через подрозетник. При накладном варианте край остается незакрытым. Оставляется примерно 0,5–1 м кабеля, чтобы было удобно работать.

- От кончика отмеряется 7–8 см. Изоляция и защитная пленка кабеля здесь снимаются. Желательно взять особый инструмент — стриппер, хотя подойдет простой канцелярский нож.

- Провода раскручиваются, разделяются, выпрямляются. Дальше подключение зависит от количества пар.

Четырехпарное соединение

При установке компьютерной розетки с кабелем из четырех пар выполняется следующее:

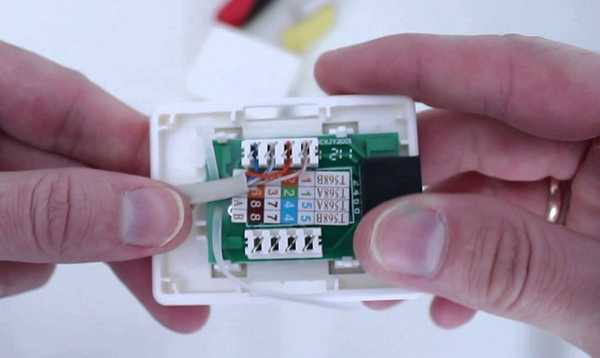

- Корпус разбирается: снимается крышка. Например, у популярной модели Legrand Valena для этого нужно повернуть интернет-розетку к себе задней частью и повернуть примерно на 90º фиксатор. В других изделиях, как правило, все интуитивно понятно.

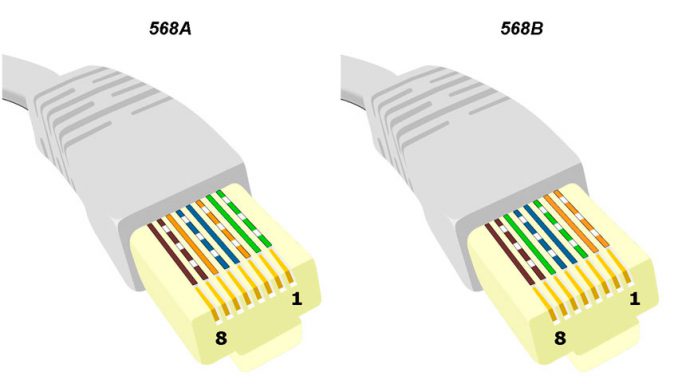

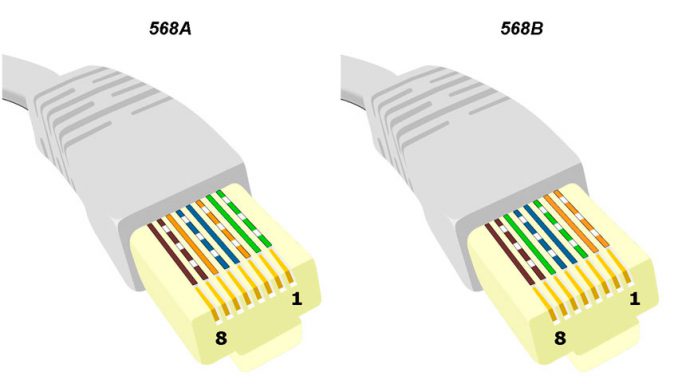

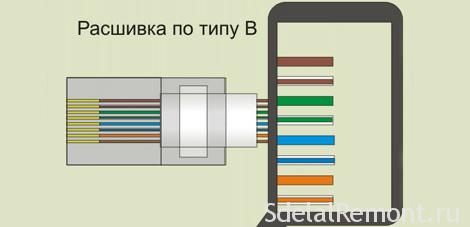

- На розетке есть пазы, наклейки со схемой подключения. Бывает два варианта: T568A (тип A) и T568B (B). В России обычно применяется подключение типа B. Оно предпочтительнее, хотя современное оборудование иногда способно не только распознать схему, но даже подстроиться под нее. Схема коннектора должна соответствовать.

- Провода вставляется в клеммы (распиновка). Их окраска совпадает с цветом контакта. После обрезки оставляется 10–12 мм. Причем изоляция должна начинаться выше защелки.

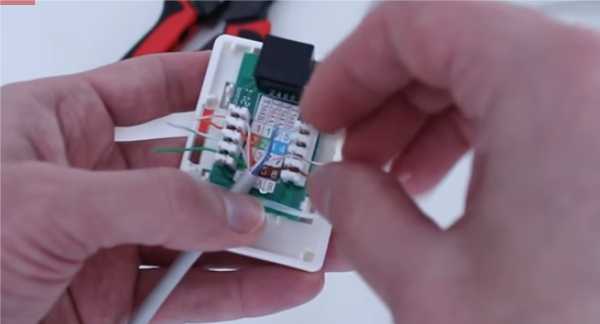

- Зажимается провод, и проверяется сигнал. Можно использовать обычный электрический или кабельный тестер.

- Отрезаются лишние куски проводков.

- Одевается лицевая часть розетки.

- Изделие крепится на поверхности стены или врезается. Для установки подрозетника есть специальные рамки. В последнее время их чаще делают из алюминия. Точность «посадки» можно узнать с помощью уровня электрика.

- Еще раз проверяется подключение установленной интернет розетки к сети.

Изделие с кабелем на две пары

Если кабель будет двухпарным, начинается монтаж так же. Подключение похоже, но имеет особенности:

- В кабеле вместо восьми проводов будет четыре. Они вста

Как подключить интернет розетку — все варианты подключения

В Советском Союзе понятие дизайна отсутствовало как таковое. Было прикладное художественное оформление, которое оставляло желать лучшего. Именно поэтому все было таким однообразным и подчас серым. В своих квартирах мы можем встретить висящие провода и черные выключатели. Но по современным стандартам хочется сделать все аккуратно и красиво. Чтобы спрятать кабель витую пару в стену или короб, необходимо знать, как подключить интернет-розетку на его окончании.

Виды и стандарты подключений

Современное телекоммуникационное оборудование от одного производителя используется в различных странах мира. Было бы очень неудобно, если бы у всех были свои стандарты связи и подключения. Поэтому были приняты единые нормы, которые дают возможность автоматизировать большинство задач.

RJ-45Интернет перестал сегодня быть диковинкой и многие получают его у себя в доме по технологии «оптика в каждый дом» или по беспроводной сети. Но в любом случае при подключении роутера или модема фигурирует кабель, который именуется «витая пара». Обычно в нем имеется 8 жил. На каждом конце подключается коннектор 8P8C. Его привыкли называть RJ-45, но если мы хотим быть точными, то это не совсем верно. RJ-45 – это стандарт, а разъем имеет название 8P8C.

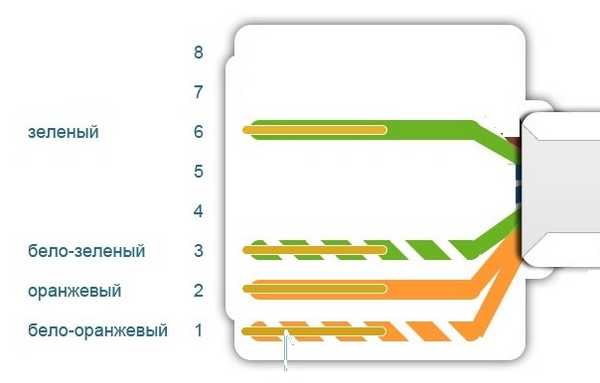

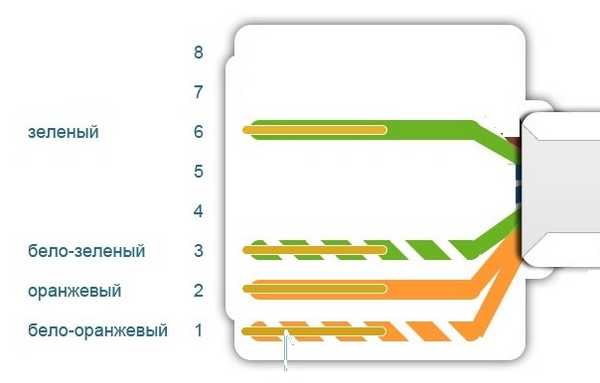

Раньше для коннекта с оборудованием необходимо было некоторые жилы перекрещивать между собой, чтобы оно стало работоспособным. Этот вопрос решился, когда в 2001 году американская ассоциация утвердила два стандарта подключения жил витой пары. Это стандарт TIA/EIA-568-B и TIA/EIA-568-А. Чаще всего сегодня используется подключение по первому варианту. Оно подразумевает такую последовательность жил: бело-оранжевый ‒ оранжевый (1‒2), бело-зеленый ‒ синий (3‒4), бело-синий ‒ зеленый (5‒6), бело-коричневый ‒ коричневый (7‒8). Во втором варианте вместо зелено-белого, подключается оранжево-белый, а вместо зеленого – оранжевый. Такой вариант необходим для сети стандарта 10BASE-T и 100BASE-T. Если вдруг вы что-то перепутаете, то не переживайте, современные роутеры рассчитаны на оба варианта, поэтому автоматически перекидывают сигнал.

РазличиеВвод кабеля в розетку

Все интернет-розетки бывают наружного и врезного исполнения. Каждый производитель может немного изменять механизм крепления кабелей, но сам принцип остается одинаковым.

Legrand (Легранд)

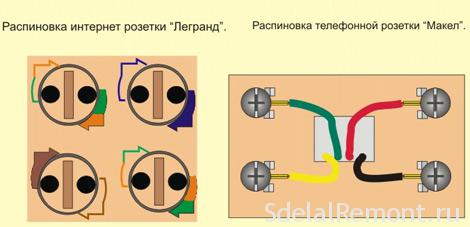

Схема подключения интернет-розетки Legrand

Розетка этого производителя имеет приятный внешний вид и один из лучших механизмов фиксации жил. Чтобы подключить ее нам понадобится сделать следующее:

- При помощи лезвий в рукоятках обжимного инструмента снимаем внешнюю изоляцию кабеля. Должны показаться все 4 пары. Разравниваем их, чтобы удобно было работать с ними.

- Берем розетку и снимаем лицевую панель. Для этого необходимо отвернуть всего один болтик, который ее фиксирует.

- Разворачиваем внутренний механизм. На задней грани видна белая рукоятка-фиксатор. Ее необходимо повернуть против часовой стрелки. После этого часть фурнитуры снимается.

- Основной корпус пока можно отложить, чтобы он не мешал. В той части, которую мы сняли, есть отверстие. Вставляем кабель так, чтобы белый фиксатор смотрел от нас.

- На верхней грани можно увидеть две нанесенные схемы с цветами под каждым номером. Схема А – это второй вариант подключения, о котором говорилось раньше. Схема В – это тот, который нам нужен.

- В согласии с расцветкой вставляем каждую отдельную жилу в фиксатор. Не беда, если они не войдут до конца.

- Далее берем основную часть, подключаем к ней тот элемент, в который мы только что вставили жилы и проворачиваем рукоятку по часовой стрелке. Когда фиксатор плотно сядет, дополнительные выемки протолкнут наши жилы на оставленное для них место.

- Теперь устанавливаем нашу розетку в подготовленное для нее гнездо и выкручиваем распорки.

- Крепим лицевую панель.

Возможные варианты подключения

Viko (Вико)

Интернет-розетка VicoС этой розеткой не так все просто, как с предыдущей:

- Снимаем лицевую панель.

- Переворачиваем ее так, чтобы гнезда для жил витой пары оказались вверху, а лицевая часть смотрела на нас.

- На этом этапе нас ожидает сюрприз. Здесь нет абсолютно никакой маркировки и подсказок. Понадобится информация, которая приводилась в статье под стандартом T568-B.

- Зачищаем все жилы. Производитель не предусмотрел прокалывающего механизма.

- Вставлять их будем попарно, как описывалось раньше. Двигаться будем справа налево, в том положении, в котором мы расположили розетку.

- Зажимаем каждый кабелек при помощи болтика.

- Проверяем правильность подключения при помощи тестера. Если такого нет, то можно, не монтируя розетку в подрозетник, воткнуть кабель, который идет в компьютер. В свойствах подключения должно показать работоспособность.

- Если все в порядке, то прикручиваем лицевую панель и закрепляем розетку в стену.

Lezard (Лезард)

- Начинаем со стандартного откручивания лицевой панели.

- Теперь необходимо вытащить сам коннектор. Для этого нужно прижать фиксатор.

- Берем отвертку и вставляем в отверстие для кабеля и приподнимаем. Верхняя крышечка должна открыться.

- В согласии со схемой В вставляем жилы. Зачищать их не нужно. Чтобы утопить их глубже, можно использовать обратную сторону канцелярского ножа.

- Обрезаем лишние части жил и закрываем крышечку.

- Ставим назад фиксатор и прикручиваем панель.

- Монтируем в подрозетник.

Вот фотоинструкция:

Разбираем интернет-розетку Lezard Сюда нужно подключить кабельки Выбираем вариант B Делаем согласно схеме Устанавливаем розетку на местоSchneider (Шнайдер)

Схема подключения интернет-розетки SchneiderЭта розетка подключается по аналогии с другими. Часто она может быть двойной. В этом случае придется подвести два кабеля от роутера, т.к. параллельное соединение не поддерживается для сетевого оборудования. Подключение осуществляется при помощи цветов, там они расписаны по схеме А, просто замените местами пары 2‒3 и 5‒6, как указано выше. Если же вам попалась одинарная, тогда все немного сложнее.

- Снимаем декоративную панель.

- Вынимаем основной механизм, прижав два фиксатора.

- Далее из этого механизма вынимаем центральную вставку, а из нее заднюю крышечку.

- Продеваем кабель в эту крышечку и подключаем провода по указанной схеме.

- Собираем все в обратном порядке.

Теперь вы знаете, как правильно осуществить распарковку, а также самый распространенный стандарт. Для вас не станет проблемой подключение любой из розеток. Внешнюю можно использовать как удлинитель, если вдруг где-то перебило кабель – достаточно разрезать его в этом месте и вставить туда коннектор. Внутри коробки нанесены цветовые указатели, которые позволят вам не сбиться. Зафиксируйте кабель стяжкой, которая предусмотрена в конструкции.

Монтаж компьютерной (сетевой) розетки RJ-45 своими руками

В этой инструкции я покажу, как самостоятельно подключить компьютерную розетку. Речь идет о сетевой розетке RJ-45. Эти розетки используются для подключения устройств в локальную сеть Ethernet. Сейчас эти розетки не очень актуальные, так как есть Wi-Fi, и практически в каждом устройстве есть встроенный Wi-Fi модуль, или возможность подключения внешнего беспроводного модуля. Так что в большинстве случаев можно создать локальную сеть с выходом в интернет вообще без проводов, коннекторов, розеток и всего вот этого. Но тем не менее, многие в домах, в квартирах прокладывают сетевой кабель, устанавливают сетевые розетки и используют их для подключения разных устройств к роутеру, или модему. И в некоторых случаях лучше использовать подключение именно по кабелю, а не по Wi-Fi.

Главная фишка в том, что подключение любого устройства (будь то ПК, телевизор, игровая приставка) к маршрутизатору по кабелю будет работать намного стабильнее и быстрее, чем подключение по Wi-Fi. С Wi-Fi очень часто бывают разные проблемы: слабый уровень сигнала, низкая скорость, постоянно что-то отключается, вылетает из сети и т. д. С кабелем все намного проще – подключили и работает. Приходит от провайдера 100 Мбит/с и устройство по кабелю от роутера тоже получит 100 Мбит/с. Можно без проблем построить гигабитную сеть, и как минимум в домашней сети у вас будет скорость между устройствами 1 Гб/с (при условии, что роутер и устройство (клиент) у вас с гигабитными портами).

Чаще всего сетевые розетки используют в следующей схеме: в процессе ремонта прокладывается сетевой кабель (витая пара категории CAT5Е) из предполагаемого места установки маршрутизатора (чаще всего это отдельный щиток в коридоре, внутри квартиры) по разным комнатам. Где примерно будут установлены компьютеры, телевизоры и другие устройства, которые будут подключаться к интернету. Сетевые розетки обычно устанавливаются рядом с обычными розетками. Но витую пару нельзя прокладывать вместе с электрической проводкой (в один канал). С одного конца (возле маршрутизатора, или модема) кабель обжимается в коннектор RJ-45, а в комнатах устанавливаются сетевые розетки. Дальше к маршрутизатору подключается интернет (кабель от провайдера) и интернет розетки (в LAN-порты). После чего в разных комнатах дома, или квартиры мы получаем возможность подключится к роутеру по кабелю.

Это очень актуально в первую очередь для телевизоров. Да, сейчас практически все Smart TV телевизоры идут со встроенным Wi-Fi. Но работает он не всегда стабильно, на многих телевизорах нет поддержки 5 GHz, а в диапазоне 2.4 ГГц

Как подключить интернет розетку и коннектор, фото и видео примеры

С появлением интернета изменилась жизнь многих семей. Большая их часть подключена к Интернету, тем более, что для этого много не надо, достаточно иметь персональный компьютер или самый обычный мобильный телефон. В свою очередь, каждый член семьи может быть подключен к отдельной линии. Локальное распределение Интернет ресурса осуществляется беспроводным способом по специальному Wi-Fi протоколу. И все же многие отдают предпочтение распределению по проводам, так как это намного надежнее, проще и дешевле. К тому же, наличие дополнительных электромагнитных волн отрицательно сказывается на самочувствии человека.

Как правило, все провода стараются спрятать в стены, чтобы они не мешали. Интернет провода не являются исключением. В основном это осуществляют в период проведения ремонтных работ. Для этого существуют специальные розетки, называемые компьютерными или информационными. В основном, используются розетки с разъемами RJ-45. Все процессы по ее установке можно сделать самому, если знать, как это сделать, тем более, что проводов может быть больше, чем два и нужно знать, к какому контакту какой подключить. Процедура выполняется не скруткой и не пайкой, а с помощью обжима, применяя для этого специальный инструмент.

Обжим коннектора RJ-45

Интернет-кабель, который заходит в квартиру, называется витой парой и подключается к пластиковому разъему. Подобный пластиковый разъем и называется коннектором, под обозначением RJ-45. Такие устройства профессионалы называют «Джеками».

В основном, пластиковый коннектор сделан из прозрачного материала, сквозь который видны все разноцветные провода. Абсолютно такие же детали применяются для соединения между собой компьютеров, модема с компьютером и другого компьютерного “железа”. При этом возможно не привычное расположение цветных проводов. Именно такой коннектор вставляется в информационную розетку. Здесь самое главное разобраться с порядком расположения всех проводов и тогда проблема с обжимом коннектора будет решена.

Схема подключения проводов по цветам

Существует две схемы подключения: T568A и T568B. Первый вариант подключения у нас не практикуется, а подключение осуществляется по схеме «В». Поэтому, нужно ознакомиться с расположением цветов, согласно данной схемы.

Очень важный момент – это количество проводов, находящихся в витой паре. Как правило, используются кабеля с 2-х парным или 4-х парным количеством проводов. 2-х парные кабеля используются для передачи данных со скоростью до 1 Гб/с, а 4-х парные – для передачи данных со скоростью от 1 до 10 Гб/с. В частные дома и квартиры заводят интернет-провода, где передача данных осуществляется со скоростью до 100 Мб/с. Несмотря на это, отмечается устойчивая тенденция к увеличению скорости передачи Интернет-ресурсов. Поэтому, лучше перестраховаться и установить 4-х парный кабель с расчетом на будущее. Тем более, что коннекторы и розетки выпускаются под подключение 4-х парной витой пары.

При использовании 2-х парного кабеля, после укладки первых 3-х проводков согласно схемы «В», зеленый проводок подключается к шестому контакту, пропустив два контакта. Это можно увидеть на соответствующем фото.

Обжим витой пары в коннекторе

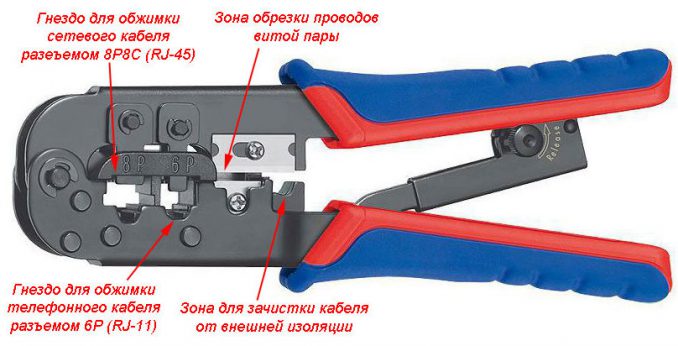

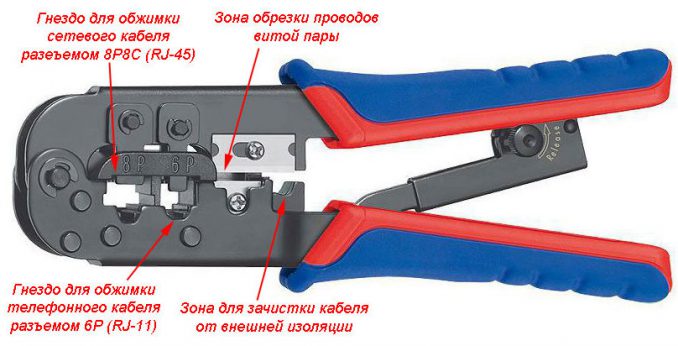

Чтобы обжать концы на коннекторе применяются специальные клещи, которые могут стоить от 6 до 10 долларов, в зависимости от фирмы производителя. При применении подобного инструмента получаются качественные контакты, хотя это можно сделать с помощью кусачек и отвертки.

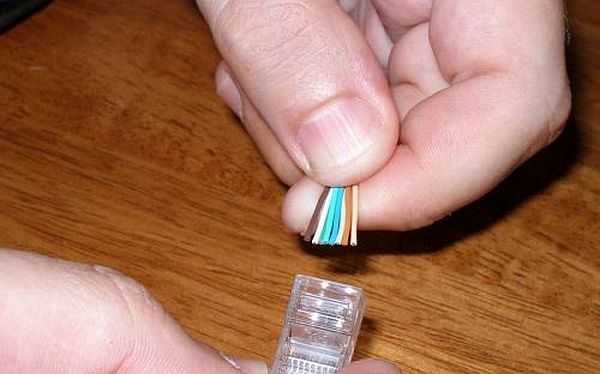

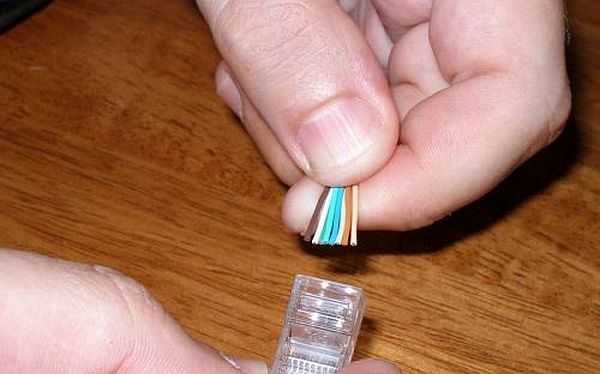

Для начала с кабеля нужно снять защитную изоляцию, на расстоянии 7-8 см от конца кабеля. В кабеле имеется четыре пары проводов разной расцветки, скрученных попарно. Встречаются кабели, где имеется тонкая экранирующая оплетка. Она не понадобится, поэтому ее можно просто отогнуть в сторону. Все пары раскручиваются, а провода выравниваются, разводятся в стороны и выкладываются по схеме «В».

Разведенные провода зажимаются между большим и указательным пальцами. При этому, нужно контролировать, чтобы провода были ровными и плотно прижаты один к другому. Если провода имеют разную длину, то их можно выровнять кусачками, оставив в общем 10-12 мм длины. Если взять коннектор и примерить, то изоляция проводов должна начинаться несколько выше защелки.

Это тоже можно увидеть на фото. После этого, подготовленные провода заводятся в коннектор.

Очень важно, чтобы каждый провод попал в специальную дорожку, при этом каждый провод должен упереться в край коннектора. Придерживая кабель в таком положении, его вставляют в клещи. Обжимают кабель плавным, осторожным движением до тех пор, пока ручки клещей не сойдутся вместе. Если все подготовленные операции произведены правильно, то никаких проблем не должно быть. Если чувствуется, что необходимо дополнительное усилие, то желательно процесс обжима приостановить и опять все проверить. Главное, чтобы коннектор занял правильное положение. После проверки и корректировки обжим продолжают.

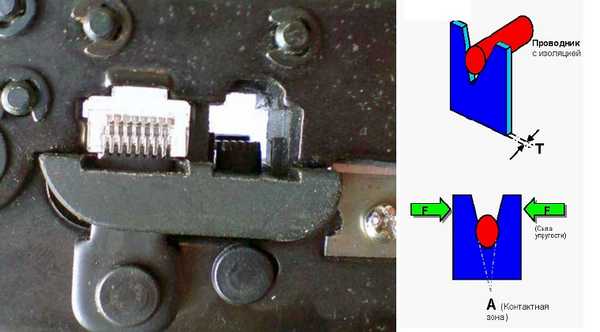

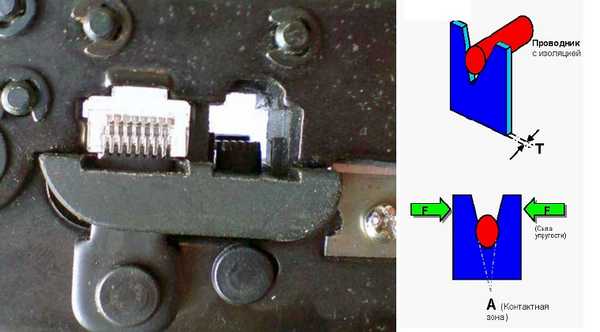

В процессе обжима клещи выдвигают проводники к микроножам, которые продавливают изоляцию и устанавливают контакт с проводником.

В результате получается надежное соединение с прекрасным контактом. Если с первого раза не получилось, процесс обжима нужно повторить. Для этого, провода с “джеком” отрезаются, зачищаются, берется новый «джек» и процесс повторяется. Главное, запастись «джеками», потому как с первого раза вряд ли получится.

Видео урок: обжим коннектора RJ-45

Благодаря появлению Интернета, многие проблемы решаются достаточно быстро, особенно после пересмотра видеороликов. Поэтому перед тем, как приступать непосредственно к обжиму проводов, желательно пересмотреть видеоролик, причем очень внимательно. Здесь показывается, как нужно правильно обращаться с клещами и как можно обойтись без них. И все же, лучше перестраховаться и воспользоваться инструментом, для более качественной работы.

Как обжать ОТВЁРТКОЙ интернет кабель коннектором RJ45. Как самому обжать коннектор RJ45.

Watch this video on YouTube

Как подключить интернет кабель к розетке

Для начала следует отметить, что интернет-розеток, как и электророзеток существует два вида: для наружного монтажа и для внутреннего монтажа.

- Розетки для внутреннего монтажа используются тогда, когда интернет-кабель прячется в стену, так же, как и электропровода.

- А розетки для наружного применения предполагают, что интернет-кабель проходит по поверхности стены в переделах видимости. Розетки поверхностного монтажа внешне похожи на обычные телефонные розетки, которые крепятся к какой-либо поверхности.

При этом следует заметить, что все розетки разборные и состоят из трех частей: половина корпуса розетки служит для крепления, внутренности розетки предназначены для подключения проводов и вторая часть корпуса служит в качестве защитного элемента. Встречаются как одинарные, так и двойные интернет-розетки.

Компьютерные розетки могут отличаться по внешнему виду, но принцип работы у них одинаковый. Все они оснащены контактами с микроножами. Как правило, они предназначены для прорезания изоляции проводников, после чего устанавливается надежный контакт, так как процесс осуществляется под определенным усилением.

Подключение настенной компьютерной розетки

Практически все производители компьютерных розеток размещают внутри схему подключения, с обозначением порядка размещения проводов, исходя из их расцветки. Как правило, указывается и схема «А» и схема «В». Схему «А» следует не брать во внимание, а сосредоточиться на схеме «В».

В первую очередь приступают к установке корпуса на стену, расположив его так, чтобы входное отверстие для кабеля смотрело вверх, а компьютерный разъем – вниз. Хотя подобный вариант установки может быть изменен, в зависимости от конкретных условий и розетка может быть установлена горизонтально.

- После этого приступают к подключению розетки. С кабеля снимают защитную изоляцию где-то на 5-7 см. При этом, нужно контролировать, чтобы не повредилась изоляция самих проводников, скрученных попарно.

- На фото можно увидеть, что на плате располагается небольшой хомут из пластика. В него следует завести провода и закрепить их так, чтобы зачищенные от защитной изоляции провода находились ниже хомута. Как правило, крепление находится в том месте, где защитная изоляция не снималась.

- На корпусе можно увидеть контакты-микроножи, к которым и подводятся соответствующие по цвету провода. Провода вставляются с усилием, чтобы они дошли до самого конца контактной группы. В момент прохождения проводов через ножи, должен быть слышен характерный щелчок. Это свидетельствует о том, что ножи просекли изоляцию и стали на свое место. Если щелчков не было слышно, то приступают к дополнительной процедуре, взяв в руки обычную отвертку с тонким лезвием. С ее помощью провода с силой надавливаются на микроножи. Как правило, после такой процедуры, микроножи надежно просекают изоляцию проводов, обеспечивая подходящий электрический контакт.

- После того, как все проводники надежно встали на свои места, лишние ненужные кусочки удаляются с помощью ножа или ножниц. Можно использовать кусачки.

- И в заключение одевается крышка

Как видно, подключение интернет-розетки, не является сложной операцией и с ней может справиться любой желающий. На это может уйти всего несколько минут. В данном случае достаточно одного раза, хотя в первый раз может и не получиться, особенно, если отсутствуют навыки обращения с проводами.

Чтобы особо не мучиться, лучше посмотреть соответствующее видео, где показывается и рассказывается, как подключить компьютерную розетку с 4-мя проводами и с 8-ю проводами.

Несмотря на отличающееся количество проводов технология подключения одна и та же.

Подключение внутренней интернет-розетки

Основная задача подключения состоит в том, чтобы суметь правильно разобрать интернет-розетку, поскольку каждый производитель решает подобную проблему по-своему.

Самое главное, разобрать ее так, чтобы оказался свободным доступ к контактам с микроножами. Именно в этой части осуществляется подключение, после чего крышка корпуса с контактами закрывается. Каждая модель подобной розетки имеет свой способ сборки и разборки.

Если взять, например, компьютерную розетку Legrand, то чтобы добраться к месту подсоединения проводов розетки Legrand Valena RJ-45, нужно для начала снять переднюю крышку. Внутри корпуса можно увидеть белую пластиковую панель с крыльчаткой, где нарисована стрелка (см. фото).

Ручка на панели поворачивается по направлению стрелки, после чего передняя панель снимается. На поверхности панели имеется металлическая пластина с рисунком, по которому можно определить, к каким контактам и какой провод следует подключать. Здесь так же указывается и цветная маркировка витых пар. Перед началом подключения, в отверстие, расположенное на пластине, продеваются провода, подготовленные к процессу подключения.

Чтобы было более понятно, лучше посмотреть подготовленное видео.

Можно встретить и розетку для подключения интернета фирмы Lezard. Здесь конструкция совсем другая. Лицевая панель сконструирована на винтах, поэтому, чтобы ее снять, достаточно открутить эти винты. Что касается ее внутренностей, то все здесь крепится на защелках. Чтобы вытащить из корпуса внутренности, нужно взять в руки обычную, небольшую отвертку и отжать зажимы.

Чтобы добраться до контактной группы и вынуть ее из корпуса, нужно нажать на защелку, которую можно обнаружить сверху. В результате подобных действий, в руках может оказаться коробочка, с которой придется снять крышку, чтобы добраться до контактов. Чтобы снять крышку, достаточно поддеть тонким предметом боковые лепестки. Придется все же приложить определенные усилия, так как защелка достаточно упругая. При этом, нужно помнить, что в руках пластик и, если все делать не аккуратно, то можно и сломать.

Для большей наглядности предлагается ознакомиться с видео-уроком.

В заключение стоит отметить, что наличие в Интернете соответствующего видео упрощает процесс освоения различных действий или проведения работ, связанных с подключением компьютерных розеток. Несмотря на то, что каждая модель розетки устроена по-своему, процесс подключения одинаковый для всех. Самое главное, освоить самому процесс подключения, связанный с определенными особенностями. Казалось бы, было бы проще, если бы соединение осуществлялось с помощью скрутки или пайки, что было бы доступно практически всем. Но при этом, не удалось бы обеспечить компактность и аккуратность самого подключения. Зато в таких подключениях имеются свои плюсы: не пришлось бы запасаться «джеками». Хотя с другой стороны подобный способ подключения больше рассчитан на профессионализм, простоту и быстроту, тем более, если использовать специальный инструмент.

И, тем не менее, если имеются хоть какие-то навыки работы с электропроводами, то подобное подключение не содержит никаких трудностей. Не приглашая никаких специалистов, реально произвести разводку компьютерной сети по своей квартире или частному дому. Тем более, что подобные специалисты возьмут за это немалую сумму.

115 фото монтажа, подключения и настройки

Одними из наиболее важных составляющих в системе коммуникации для корректной и налаженной работы кабельной системы являются компьютерные розетки. Более детально рассмотрим все особенности, возникающие при монтаже и виды розеток.

Какие бывают компьютерные розетки

Глядя на большое разнообразие товаров для кабельной системы – понимаешь, глаза просто разбегаются. Можно предварительно посмотреть фото компьютерных розеток, чтобы понимать, какие они бывают и заранее определиться, какая вам нужна.

Для того, чтобы подключить стандартную технику (к примеру, компьютеры), вам понадобится розетка RJ-45. Данный вид устройства отвечает всем нормам и стандартам связи, благодаря которым удается автоматизировать многие процессы.

Устройство состоит из корпуса из пластика, внутри которого может быть 1-4 разъема.

Для того, чтобы провести домашнюю сеть – понадобится двойная компьютерная розетка: первый разъем необходим для соединения с коммуникационным кабелем, другой – для коммуникации с Patch panel.

Витая пара (передает информацию) необходимо заводить в контакт с модулем. Еще одна витая пара необходима для того, чтобы передать в сеть информацию.

Какие бывают устройства?

Категория, к которой относится данный вид, влияет на определение расстояния, на который будет попадать чистый сигнал, без искажений. Также это влияет на то, как быстро будут передаваться данные. Большинству нужд достаточно будет следующих моделей розеток: RJ-45 Cat.5; RJ-Cat.5e; RJ-45 Cat6.

Для компьютерных розеток характерны несколько параметров, отличающих их. Способ установки – одна из характеристик, на которую следует обратить внимание.

Монтировать компьютерные розетки можно наружным и внутренним способом.

Внешние или накладные компьютерные розетки – идеальный вариант для размещения на стену. Для такого монтажа предусмотрен специальный коннектор на тыльной стороне.

Внутренние розетки – их устанавливают внутри установочной коробки. Розетку при этом необходимо углубить в стену. Такая категория имеет съемный коннектор. После того, как установят в стену утопленный в стену подрозетник, его необходимо зажать при помощи винта.

Для наружной установки, корпус розеток должен быть произведен из прочного технополимера. Он обязательно должен быть негорючим и устойчивым к УФ-лучам.

Виды компьютерных розеток

Какую розетку для компьютера выбрать? Устройства могут быть двух видов: иметь встроенные модули либо быть оборудованными сменными модулями. Модели со встроенными модулями оборудованы внутренней контактной платой и разъемами. Имеют неизменный тип экранирования. Данный вид имеет доступную цену. Привлекают простотой в установке. К сожалению, при поломке вам придется заменить полностью все устройство.

Второй вид устройств оборудованы модулем, который отделен от лицевой панели. Благодаря этому появилась возможность составить следующие комбинации: UTP, FTP, имеющих категории 3,5,6,7.

Советуем при выборе обращать внимание на количество дополнительных портом. В случае, если вам необходимо обслужить несколько компьютерных устройств – обратите внимание на двойную компьютерную розетку, таким образом вы сможете подключить к одному модулю компьютер, к другому – телефон.

На сегодняшний день не составит труда найти устройство, в котором оба модуля используются исключительно для того, чтобы подсоединить компьютерную технику. Порты могут отличаться по типу отзеркаливания и типом категории. Благодаря использованию таких розеток, вы сможете значительно сэкономить свои расходы.

Как установить и подключить интернет розетку, телевизионную розетку и телефонную

Практически все производители электрических установочных систем (к ним относится производство выключателей и электрических розеток), занимаются в свою очередь, еще и выпуском другой сетевой продукции:

Практически все производители электрических установочных систем (к ним относится производство выключателей и электрических розеток), занимаются в свою очередь, еще и выпуском другой сетевой продукции:

- телевизионные;

- телефонные;

- сетевые, то есть интернет розетки.

Сегодня мы и поговорим о том, как установить и подключить интернет розетку, телевизионную розетку и телефонную.

Нюансы монтажа

В основном дизайн всех изделий из одной серии должен быть согласно друг другу — это предназначено для того, чтобы покупатель сумел поддерживаться в своем интерьере целостность дизайнерской задумки. Именно поэтому принято выбирать всю серию данной продукции.

Что же касается установки розеток, то на этот счет можно сказать, что сетевые, телевизионные и телефонные розетки будут монтироваться идентичным, то есть схожим способом. Монтаж розеток хоть и схож, но все же стоит знать некоторые нюансы для каждого вида из них:

- Первый нюанс довольно приятный, так как напряжение в телефонных и сигналы в сетевых и телевизионных розетках минимален, что позволяет обеспечить абсолютную безопасность жизни и здоровью человека.

- Вторым нюансом является то, что монтаж данных розеток требует особой внимательности и аккуратности во время подключения. Особую внимательность стоит отнести к сетевым или интернет-розеткам, так как здесь очень важна правильная распиновка.

Подрозетники здесь используются такие же, как и в варианте с электрическими розетками и выключателями.

Как подключить и установить интернет розетку

Давайте начнем рассматривать всё поэтапно:

- С тыльной стороны каждой сетевой или интернет-розетки в обязательном порядке должен находится специальный терминал для того, чтобы подключить стандартный сетевой кабель. Он может быть представлен любым зажимным устройством, но чаще всего это клеммная колодка с восемью винтовыми пружинами. Все восемь колодок обычно промаркированы специальным цветным указателем, где каждый цвет идентичен цвету подключаемых проводков, как следует — их четыре пары.

- Проводки следует тщательно зачистить и каждый на свое место зафиксировать. (Смотрите так-же статью про способы соединения электрических проводов.)

- После этого необходимо проверить работоспособность сети. Для этого следует просто подключить компьютер.

- Если работа идет нормально, тогда можно сделать завершающий штрих — зафиксировать розетки в подрозетники.

Как подключить и установить телефонную розетку

Практически точно так же, но даже более просто подключаются телефонные розетки. Терминал таких розеток состоит всего из четырех специальных соединений. Поэтому, необходимо две жилы телефонного кабеля соединить с контактами 2 и 3 (цвет проводов – красный и зеленый).

Как подключить и установить телевизионную розетку (ТВ)

Что же касается подключения телевизионных (ТВ) розеток, то для начала необходимо знать, что они бывают трех видов:

- Одиночные. Они имеют небольшое внутреннее сопротивление.

- Проходные.

- Конечные. Их внутреннее соединение повышено.

Проходные и конечные розетки обычно применяют в том случае, если необходимо установить несколько телевизионных точек, не используя дополнительного разделительного устройства. Плюсом таких розеток является:

- Они позволяют «развязать» сразу несколько телевизионных приемников, а так же уменьшить влияние одного приемника на второй.

- Также здесь прилично экономится кабель.

Но все же у данного типа розетки есть и свои минусы:

- На выходе данной системы уровень сигнала должен быть очень велик.

- Если вы не можете себе этого позволить, тогда стоит выбирать одиночные розетки с использованием усилителя-разветвителя сигнала.

Данное устройство имеет питающие провода и адаптер. Здесь есть один вход и несколько выходов. Сам адаптер необходимо подключить в сеть 220 В, входной кабель направить непосредственно на вход, а выходные к выходам и дальше на розетки.

На любой телевизионной розетке с ее тыльной части должен находиться клеммный винтовой контакт, обычно он расположен по центру. Он необходим для подключения центральной жилы ТВ–кабеля. Оплетку с экраном необходимо зафиксировать с помощью специальной скобы.

Но необходимо учитывать, что если вы работаете с проходными розетками, таких центральных контактов будет два, как и две скобки для фиксации.

Чтобы подключить кабель, необходимо:

- Предварительно его необходимо тщательно зачистить на необходимой длине. Оплетку с экраном следует слегка обрезать.

- Теперь подключаем центральную жилу кабеля, а остатки экрана с оплеткой зажимаем скобой-фиксатором. Но очень важно внимательно следить за тем, чтобы не произошло замыкания оплетки и центральной жилы кабеля.

- Далее проверяем работоспособность подключения и фиксируем розетки в подрозетники.

Теперь вы без проблем сможете подключить и установить телевизионную розетку самостоятельно. Оставайтесь с нами на сайте ремонт квартиры своими руками.

Также стоит посмотреть нашу подборку видео об установке розеток:

VPN Passthrough (все, что вы должны знать)

Что такое сквозная VPN?

VPN Passthrough — это функция маршрутизатора, которая позволяет любому устройству, подключенному к этому маршрутизатору, устанавливать исходящее VPN-соединение.

Так, например, если вы хотите запустить VPN-клиент на своем ноутбуке и подключиться к VPN-серверу, функция VPN Passthrough на вашем маршрутизаторе позволит вам это сделать.

Как работает сквозная VPN?

Проще говоря, VPN Passthrough означает, что ваш маршрутизатор позволит пакетам данных, которые приходят от VPN-клиента, проходить через него и достигать VPN-сервера.

Видите ли, маршрутизаторы обычно используют NAT (преобразование сетевых адресов), функцию, которая позволяет всем устройствам, подключенным к сети, использовать одно и то же онлайн-соединение и IP-адрес.

Однако протоколы VPN, такие как PPTP, IPSec и L2TP, обычно не работают с NAT.

Router VPN Passthrough технология обычно позволяет этим конкретным протоколам работать с NAT. Обычно пользователи могут легко включать и отключать сквозную передачу PPTP / L2TP / IPSec через интерфейс своего маршрутизатора.

А как насчет других протоколов VPN?

Обычно, если вы используете протоколы VPN, такие как OpenVPN, SoftEther и SSTP, вам не нужно беспокоиться о том, включен ли VPN Passthrough. Однако с IKEv2 вам, возможно, придется включить PPTP / L2TP / IPSec Passthrough для разрешения трафика VPN.

PPTP Passthrough — включить или отключить?

У нас были пользователи, которые специально спрашивали нас о сквозной передаче PPTP и должны ли они включать или отключать ее.

Что ж, ответ довольно прост.Если вы на 100% уверены, что хотите использовать PPTP-соединение VPN для доступа в Интернет на высокой скорости, и не беспокоитесь о том, что ваши данные и трафик в сети могут оказаться под угрозой, вам следует включить PPTP Passthrough.

Однако, если вы хотите убедиться, что PPTP-соединение случайно не проходит через маршрутизатор (например, если вы забыли переключить протоколы VPN перед подключением к серверу), вам следует отключить PPTP Passthrough. В конце концов, PPTP практически не обеспечивает безопасности, поэтому, если вы хотите убедиться, что ваши соединения правильно зашифрованы, вам следует избегать этого.

VPN против сквозной передачи VPN на маршрутизаторе — в чем разница?

Довольно легко перепутать функциональные возможности маршрутизатора VPN и VPN Passthrough из-за их названия.

С одной стороны, у вас есть VPN Passthrough, которая представляет собой функцию маршрутизатора, которая позволяет вам подключаться к VPN-серверу через него (так что, по сути, исходящее соединение имеет разрешение «проходить через» маршрутизатор).

Функциональность VPN на маршрутизаторе, с другой стороны, позволяет настроить VPN для работы на указанном маршрутизаторе.В этом случае любое устройство, которое получает доступ в Интернет через маршрутизатор, будет использовать VPN-соединение.

Нужна безопасная VPN?

CactusVPN вас поддержит — мы предлагаем высококачественное решение, которое может помочь вам защитить весь ваш интернет-трафик и данные с помощью надежного шифрования AES. Кроме того, мы предлагаем доступ к высокоскоростным серверам с неограниченной пропускной способностью, и мы не храним никаких журналов, поэтому ваша конфиденциальность всегда будет в безопасности, когда вы подключены к CactusVPN.

И наш VPN полностью кроссплатформенный, вы можете использовать различные приложения.

Разблокировать весь контент, который вы хотите

Если вам нужно больше разнообразия, чем может предложить VPN, вы будете рады узнать, что мы также предоставляем доступ к службе Smart DNS. С его помощью вы можете разблокировать более 300 веб-сайтов с географическим ограничением.

Специальное предложение! Получите CactusVPN за 3,2 доллара в месяц!

И как только вы станете клиентом CactusVPN, у нас все равно будет 30-дневная гарантия возврата денег.

Сохранить 72% сейчас

Заключение

VPN Passthrough — это функция маршрутизатора, которая позволяет установить исходящее VPN-соединение. Обычно его необходимо включить, если вы используете протоколы PPTP, L2TP или IPSec (а иногда и протокол IKEv2).

VPN Passthrough не следует путать с функцией VPN. Как следует из названия, эта функция позволяет трафику VPN «проходить через» VPN, тогда как функциональность VPN означает, что вы можете настроить VPN на своем маршрутизаторе.

Тим Мокан

Тим зарабатывает на жизнь написанием контента и копированием более 4 лет, и более 2 лет освещает темы VPN, конфиденциальности в Интернете и кибербезопасности. Ему нравится быть в курсе последних новостей о конфиденциальности в Интернете и помогать людям находить новые способы защиты своих прав в Интернете.

Настроить сквозную аутентификацию домена

Single Sign-on позволяет вам проходить аутентификацию в домене и использовать приложения и рабочие столы, предоставляемые этим доменом, без повторной аутентификации для каждого приложения или рабочего стола.

Когда вы входите в Citrix Receiver, ваши учетные данные передаются в StoreFront вместе с перечисленными для вас приложениями и рабочими столами, включая настройки меню «Пуск». После настройки единого входа вы можете войти в Citrix Receiver и запускать сеансы XenApp или XenDesktop без необходимости многократно вводить свои учетные данные.

Когда вы щелкаете значок приложения, Citrix Receiver передает ваши учетные данные домена контроллеру доставки, и приложение или рабочий стол запускаются.

Вы можете настроить единый вход при установке Citrix Receiver, используя один из следующих вариантов:

- Интерфейс командной строки

- Графический интерфейс пользователя

Предпосылки

- Добавьте сервер StoreFront в список надежных сайтов с помощью Internet Explorer. Сделать это:

- Запустите Internet Explorer.

- Выберите Инструменты > Свойства обозревателя > Безопасность > Локальный Интернет и щелкните Сайты .Откроется окно Местная интрасеть .

- Выберите Продвинутый .

- Добавьте URL-адрес полного доменного имени StoreFront или веб-интерфейса с соответствующими протоколами HTTP или HTTPS.

- Нажмите Применить и ОК.

- Измените параметры Аутентификации пользователя в Internet Explorer. Сделать это:

- Запустите Internet Explorer.

- На вкладке Свойства обозревателя > Безопасность щелкните Надежные сайты .

- Щелкните Пользовательский уровень . Откроется окно «Настройки безопасности — Зона надежных сайтов ».

- На панели Аутентификация пользователя выберите Автоматический вход в систему с текущим именем пользователя и паролем .

Настройка единого входа с помощью интерфейса командной строки

Установите Citrix Receiver for Windows с переключателем / includeSSON .

Перезапустите Receiver for Windows, чтобы изменения вступили в силу.

Примечание

Если Citrix Receiver установлен без компонента Single Sign-on, обновление до последней версии Citrix Receiver с переключателем / includeSSON не поддерживается.

Настройка единого входа с помощью графического пользовательского интерфейса

- Найдите установочный файл Citrix Receiver for Windows (CitrixReceiver.exe).

- Дважды щелкните CitrixReceiver.exe , чтобы запустить установщик.

- В мастере установки «Включить единый вход» установите флажок «Включить единый вход», чтобы установить Citrix Receiver for Windows с включенной функцией SSON; это эквивалентно установке Citrix Receiver for Windows с помощью переключателя командной строки / includeSSON .

На изображении ниже показано, как включить систему единого входа:

Настройка приемника единого входа для Web

Вы можете настроить единый вход для Receiver for Web с помощью административного шаблона объекта групповой политики.

Примечание. При первом обновлении или установке Citrix Receiver for Windows необходимо добавить последние файлы шаблонов в локальный объект групповой политики. Дополнительные сведения о добавлении файлов шаблонов в локальный объект групповой политики см. На странице https://docs.citrix.com/en-us/receiver/windows/current-release/configure/config-gpo-template.html. При обновлении существующие настройки сохраняются при импорте последних файлов.

- Откройте административный шаблон Citrix Receiver GPO, запустив gpedit.msc.

- В узле Конфигурация компьютера перейдите к административному шаблону > Citrix Component > Citrix Receiver > User Authentication .

- Выберите политику Локальное имя пользователя и пароль и установите для нее значение Включено .

- Щелкните Включить сквозную аутентификацию . Этот параметр позволяет Citrix Receiver использовать ваши учетные данные для аутентификации на удаленном сервере.

- Щелкните Разрешить сквозную аутентификацию для всех соединений ICA . Этот параметр позволяет обойти любые ограничения аутентификации и разрешить передачу учетных данных для всех подключений.

- Щелкните Применить и ОК .

- Перезапустите Citrix Receiver for Windows for Web, чтобы изменения вступили в силу.

Убедитесь, что единый вход включен, запустив Citrix Receiver. После запуска Receiver запустите диспетчер задач и убедитесь, что файл ssonsvr.exe-процесс запущен.

Разрешить контроллеру доставки доверять XML

Используйте следующую процедуру для настройки единого входа в StoreFront и веб-интерфейсе:

- Войдите в систему управления доставкой как администратор.

- Откройте Windows PowerShell (с правами администратора). Используя PowerShell, вы можете выдавать команды, позволяющие контроллеру доставки доверять XML-запросам, отправляемым из StoreFront.

- Введите Add-PSSnapin Citrix * и нажмите Введите .

- Введите Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $ True и нажмите Введите .

- Закройте PowerShell.

Настройка единого входа в StoreFront и веб-интерфейсе

Конфигурация StoreFront

Чтобы настроить SSON на StoreFront и Web Interface, откройте Citrix Studio на сервере StoreFront и выберите Authentication-> Add / Remove Methods . Выберите Передача домена .

Конфигурация веб-интерфейса

Чтобы настроить SSON в веб-интерфейсе, выберите Citrix Web Interface Management> XenApp Sevices Sites> Authentication Methods и включите Pass-through .

Использование средства проверки конфигурации для проверки конфигурации единого входа

Configuration Checker позволяет вам запустить тест, чтобы убедиться, что система единого входа настроена правильно. Тест запускается на разных контрольных точках конфигурации единого входа и отображает результаты конфигурации.

- Щелкните правой кнопкой мыши Citrix Receiver for Windows в области уведомлений и выберите Advanced Preferences.

Щелкните Средство проверки конфигурации .Откроется окно Citrix Configuration Checker.

- Выберите SSONChecker на панели Выберите .

- Щелкните Выполнить . Появится индикатор выполнения, отображающий статус теста.

В окне средства проверки конфигурации есть следующие столбцы:

- Статус : отображает результат теста на определенной контрольной точке.

- Зеленая галочка указывает, что конкретная контрольная точка настроена правильно.

- Синий I обозначает информацию о контрольно-пропускном пункте.

- Красный значок X указывает, что конкретная контрольная точка настроена неправильно.

- Provider : отображает имя модуля, на котором выполняется тест. В данном случае — система единого входа.

- Suite : указывает категорию теста. Например, установка.

- Тест : указывает имя конкретного выполняемого теста.

- Подробности : Предоставляет дополнительную информацию о тесте, независимо от того, прошел он или нет.

Пользователь получает дополнительную информацию о каждой контрольной точке и соответствующих результатах.

Выполняются следующие тесты:

- Установлено с системой единого входа

- Захват учетных данных для входа

- Регистрация сетевого поставщика: в результате проверки регистрации сетевого поставщика отображается зеленая галочка только тогда, когда «Citrix Single Sign-on» установлен как первый в списке сетевых поставщиков.Если Citrix Single Sign-on отображается где-либо еще в списке, результат проверки регистрации сетевого поставщика отображается с синим I и дополнительной информацией.

- Выполняется процесс единого входа

- Групповая политика: по умолчанию эта политика настроена на клиенте.

- Параметры Интернета для зон безопасности: убедитесь, что вы добавили URL-адрес службы Store / XenApp в список зон безопасности в окне «Свойства обозревателя».

Если зоны безопасности настроены с помощью групповой политики, любое изменение политики требует повторного открытия окна дополнительных настроек, чтобы изменения вступили в силу и отобразили правильный статус теста. - Метод аутентификации для веб-интерфейса / StoreFront.

Примечание

- Если вы используете Receiver for Web, результаты теста не применимы. Если Citrix Receiver for Windows настроен для нескольких хранилищ, тест метода проверки подлинности запускается во всех настроенных хранилищах.

- Вы можете сохранить результаты теста как отчеты. Формат отчета по умолчанию — .txt.

- Если вы используете Receiver for Web, результаты теста не применимы.

- Если Citrix Receiver for Windows настроен для нескольких хранилищ, тест метода аутентификации выполняется во всех настроенных хранилищах.

- Вы можете сохранить результаты теста как отчеты. Формат отчета по умолчанию — .txt.

- Если вы используете Receiver for Web, результаты теста не применимы.

- Если Citrix Receiver for Windows настроен для нескольких хранилищ, тест метода аутентификации выполняется во всех настроенных хранилищах.

- Вы можете сохранить результаты теста как отчеты.Формат отчета по умолчанию — .txt.

- Если вы используете Receiver for Web, результаты теста не применимы.

- Если Citrix Receiver for Windows настроен для нескольких хранилищ, тест метода аутентификации выполняется во всех настроенных хранилищах.

- Вы можете сохранить результаты теста как отчеты. Формат отчета по умолчанию — .txt.

Для получения информации о настройке сквозной проверки подлинности домена см. Статью CTX133982 центра знаний.

Скрытие параметра проверки конфигурации в окне дополнительных настроек

- Откройте административный шаблон объекта групповой политики Citrix Receiver, запустив gpedit.msc.

- Перейти к Citrix Components > Citrix Receiver > Самообслуживание > DisableConfigChecker .

- Щелкните Включено , чтобы скрыть опцию Configuration Checker в окне Advanced Preferences.

- Щелкните Применить и ОК .

- Откройте командную строку.

- Запустите команду gpupdate / force.

Ограничение

Configuration Checker не включает контрольную точку для конфигурации запросов доверия, отправляемых службе XML на серверах XenApp и XenDesktop.

Официальная версия этого контента на английском языке. Некоторая часть документации Citrix переведена на компьютер только для вашего удобства.Citrix не контролирует контент, переведенный с помощью машин, который может содержать ошибки, неточности или неподходящий язык. Не дается никаких гарантий, явных или подразумеваемых, в отношении точности, надежности, пригодности или правильности любых переводов, сделанных с английского оригинала на любой другой язык, или того, что ваш продукт или услуга Citrix соответствует любому содержимому, переведенному с помощью машин. , и любая гарантия, предоставленная в соответствии с применимым лицензионным соглашением с конечным пользователем или условиями обслуживания, или любым другим соглашением с Citrix, что продукт или услуга соответствует какой-либо документации, не применяется в той степени, в которой такая документация была переведена на компьютер.Citrix не несет ответственности за какой-либо ущерб или проблемы, которые могут возникнуть в результате использования переведенного автоматически содержимого.

DIESER DIENST KANN ÜBERSETZUNGEN ENTHALTEN, DIE VON GOOGLE BEREITGESTELLT WERDEN. GOOGLE LEHNT Jede AUSDRÜCKLICHE ОДЕР STILLSCHWEIGENDE GEWÄHRLEISTUNG В BEZUG АУФ DIE Übersetzungen AB, EINSCHLIESSLICH JEGLICHER GEWÄHRLEISTUNG МЭД GENAUIGKEIT, Zuverlässigkeit UND JEGLICHER STILLSCHWEIGENDEN GEWÄHRLEISTUNG МЭД MARKTGÄNGIGKEIT, МЭД EIGNUNG FÜR Einen BESTIMMTEN Zweck UND DER NICHTVERLETZUNG VON RECHTEN DRITTER.

CE SERVICE PEUT CONTENIR DES TRADUCTIONS FOURNIES PAR GOOGLE. GOOGLE EXCLUT TOUTE GARANTIE RELATIVE AUX TRADUCTIONS, EXPRESSE OU IMPLICITE, Y COMPRIS TOUTE GARANTIE D’EXACTITUDE, DE FIABILITÉ ET TOUTE GARANTIE IMPLICITE DE QUALITÉ MARCHANDE, D’ADÉQUATION DEQUATION D’REULER UN US.

ESTE SERVICIO PUEDE CONTENER TRADUCCIONES CON TECNOLOGA DE GOOGLE. GOOGLE RENUNCIA A TODAS LAS GARANTÍAS RELACIONADAS CON LAS TRADUCCIONES, TANTO IMPLÍCITAS COMO EXPLÍCITAS, INCLUIDAS LAS GARANTÍAS DE EXACTITUDONE, FIABILIDAD Y OTRAS GARANTÍAS PARTUS INPLCITAS DEERADIC UNDERCIABIL EN

本 服务 可能 包含 Google 提供 技术 支持 的 翻译 。Google 对 这些 翻译 内容 不做 明示 暗示 的 保证 , 包括 对 准确性 、 可靠性 的 任何 以及 适销 性 和 非 性的 任何 暗示 保证。

こ の サ ー ビ ス に は, Google が 提供 す る 翻 訳 が 含 ま れ て い る 可能性 が あ り ま す .Google は 翻 訳 に つ い て, 明示 的 か 黙 示 的 か を 問 わ ず, 精度 と 信 頼 性 に 関 す る あ ら ゆ る 保証, お よ び 商品性, 特定 目的 への 適合 性 、 第三者 の 権 利 を 侵害 な い こ と に 関 す る る 的 的 保証 を 含 め 、 ま せ ん。

ESTE SERVIO PODE CONTER TRADUÇÕES FORNECIDAS PELO GOOGLE. О GOOGLE SE EXIME DE TODAS AS GARANTIAS RELACIONADAS COM AS TRADUES, EXPRESSAS OU IMPLÍCITAS, INCLUINDO QUALQUER GARANTIA DE PRECISÃO, CONFIABILIDADE E QUALQUER GARANTIA IMPLÍCITA DE COMERCIALIZAO, ADERAITA DE COMERCIALIZAO.

TCP / IP Raw Sockets — приложения Win32

- 9 минут на чтение

В этой статье

Необработанный сокет — это тип сокета, который обеспечивает доступ к базовому поставщику транспорта. В этом разделе рассматриваются только необработанные сокеты и протоколы IPv4 и IPv6.Это связано с тем, что большинство других протоколов, за исключением ATM, не поддерживают сырые сокеты. Чтобы использовать необработанные сокеты, приложение должно иметь подробную информацию об используемом базовом протоколе.

Поставщики услуг Winsock для протокола IP могут поддерживать сокет типа из SOCK_RAW . Поставщик Windows Sockets 2 для TCP / IP, включенный в Windows, поддерживает этот тип сокета SOCK_RAW .

Есть два основных типа таких сырых сокетов:

- Первый тип использует известный тип протокола, записанный в заголовке IP, который распознается поставщиком услуг Winsock.Примером сокета первого типа является сокет для протокола ICMP (тип протокола IP = 1) или протокола ICMPv6 (тип протокола IP = 58).

- Второй тип позволяет указать любой тип протокола. Примером второго типа может быть экспериментальный протокол, который напрямую не поддерживается поставщиком услуг Winsock, например протокол передачи управления потоком (SCTP).

Определение поддержки сырых сокетов

Если поставщик услуг Winsock поддерживает сокеты SOCK_RAW для семейств адресов AF_INET или AF_INET6, тип сокета SOCK_RAW должен быть включен в структуру WSAPROTOCOL_INFO , возвращаемую функцией WSAEnumProtocols для одного или нескольких доступных поставщиков транспорта .

Член iAddressFamily в структуре WSAPROTOCOL_INFO должен указывать AF_INET или AF_INET6, а член iSocketType структуры WSAPROTOCOL_INFO должен указывать SOCK_RAW для одного из транспортных провайдеров.

Член iProtocol структуры WSAPROTOCOL_INFO может иметь значение IPROTO_IP . Член iProtocol структуры WSAPROTOCOL_INFO также может быть установлен в ноль, если поставщик услуг разрешает приложению использовать тип сокета SOCK_RAW для других сетевых протоколов, отличных от Интернет-протокола для семейства адресов.

Другие элементы в структуре WSAPROTOCOL_INFO указывают другие свойства поддержки протокола для SOCK_RAW и указывают, как следует обрабатывать сокет SOCK_RAW . Эти другие члены WSAPROTOCOL_INFO для SOCK_RAW обычно указывают, что протокол не имеет установления соединения, ориентирован на сообщения, поддерживает широковещательную / многоадресную рассылку (XP1_CONNECTIONLESS, XP1_MESSAGE_ORIENTED, XP1_SUPPORTags_BROADCAST, а в параметрах member1_SUPPORT1 установлены биты ddcast и member1_SUPPORT_ максимальный размер сообщения 65 467 байт.

В Windows XP и более поздних версиях можно использовать команду NetSh.exe , чтобы определить, поддерживаются ли необработанные сокеты. Следующая команда, запущенная из окна CMD, отобразит данные из каталога Winsock на консоли:

netsh winsock показать каталог

Вывод будет включать список, который содержит некоторые данные из структур WSAPROTOCOL_INFO , поддерживаемых на локальном компьютере. Найдите термин RAW / IP или RAW / IPv6 в поле «Описание», чтобы найти те протоколы, которые поддерживают необработанные сокеты.

Создание необработанного сокета

Чтобы создать сокет типа SOCK_RAW , вызовите функцию socket или WSASocket с параметром af (семейство адресов), установленным на AF_INET или AF_INET6, параметром типа , установленным на SOCK_RAW , и Протокол Параметр установлен на требуемый номер протокола. Параметр protocol становится значением протокола в заголовке IP (например, SCTP — 132).

Примечание

Приложение не может указывать ноль (0) в качестве параметра протокола для функций socket , WSASocket и WSPSocket , если для параметра type задано значение SOCK_RAW .

СокетыRaw предлагают возможность манипулировать базовым транспортом, поэтому их можно использовать в злонамеренных целях, представляющих угрозу безопасности. Следовательно, только члены группы администраторов могут создавать сокеты типа SOCK_RAW в Windows 2000 и более поздних версиях.

Операции отправки и получения

После того, как приложение создает сокет типа SOCK_RAW , этот сокет может использоваться для отправки и получения данных. Все пакеты, отправленные или полученные на сокете типа SOCK_RAW , обрабатываются как дейтаграммы на неподключенном сокете.

Следующие правила применяются к операциям над сокетами SOCK_RAW :

Функция sendto или WSASendTo обычно используется для отправки данных через сокет типа SOCK_RAW . Адрес назначения может быть любым допустимым адресом из семейства адресов сокета, включая широковещательный или многоадресный адрес. Для отправки на широковещательный адрес приложение должно использовать setsockopt с включенным SO_BROADCAST. В противном случае отправка на или WSASendTo завершится ошибкой с кодом WSAEACCES.Для IP приложение может отправлять на любой многоадресный адрес (не становясь членом группы).

При отправке данных IPv4 приложение может выбрать, следует ли указывать заголовок IPv4 в начале исходящей дейтаграммы для пакета. Если для параметра сокета IP_HDRINCL установлено значение true для сокета IPv4 (семейство адресов AF_INET), приложение должно предоставить заголовок IPv4 в исходящих данных для операций отправки. Если этот параметр сокета имеет значение false (настройка по умолчанию), то заголовок IPv4 не должен включаться в исходящие данные для операций отправки.

При отправке данных IPv6 приложение может выбрать, следует ли указывать заголовок IPv6 в начале исходящей дейтаграммы для пакета. Если для параметра сокета IPV6_HDRINCL установлено значение true для сокета IPv6 (семейство адресов AF_INET6), приложение должно предоставлять заголовок IPv6 в исходящих данных для операций отправки. По умолчанию для этого параметра установлено значение false. Если этот параметр сокета имеет значение false (настройка по умолчанию), то заголовок IPv6 не должен включаться в исходящие данные для операций отправки.Для IPv6 не должно быть необходимости включать заголовок IPv6. Если информация доступна с использованием функций сокета, то заголовок IPv6 не следует включать, чтобы избежать проблем совместимости в будущем. Эти вопросы обсуждаются в RFC 3542, опубликованном IETF. Использование опции сокета IPV6_HDRINCL не рекомендуется и может быть исключено в будущем.

Функция recvfrom или WSARecvFrom обычно используется для получения данных на сокете типа SOCK_RAW .Обе эти функции имеют возможность возвращать исходный IP-адрес, с которого был отправлен пакет. Полученные данные представляют собой дейтаграмму от неподключенного сокета.

Для IPv4 (семейство адресов AF_INET) приложение получает заголовок IP в начале каждой полученной дейтаграммы независимо от параметра сокета IP_HDRINCL .

Для IPv6 (семейство адресов AF_INET6) приложение получает все, что находится после последнего заголовка IPv6 в каждой полученной дейтаграмме, независимо от параметра сокета IPV6_HDRINCL .Приложение не получает заголовки IPv6 через необработанный сокет.

Полученные дейтаграммы копируются во все сокеты SOCK_RAW , которые удовлетворяют следующим условиям:

- Номер протокола, указанный в параметре protocol при создании сокета, должен совпадать с номером протокола в IP-заголовке полученной дейтаграммы.

- Если для сокета определен локальный IP-адрес, он должен соответствовать адресу назначения, указанному в IP-заголовке полученной дейтаграммы.Приложение может указать локальный IP-адрес, вызвав функцию bind . Если для сокета не указан локальный IP-адрес, дейтаграммы копируются в сокет независимо от IP-адреса назначения в IP-заголовке полученной дейтаграммы.

- Если для сокета определен внешний адрес, он должен соответствовать адресу источника, указанному в IP-заголовке полученной дейтаграммы. Приложение может указать внешний IP-адрес, вызвав функцию connect или WSAConnect .Если для сокета не указан внешний IP-адрес, дейтаграммы копируются в сокет независимо от IP-адреса источника в IP-заголовке полученной дейтаграммы.

Важно понимать, что некоторые сокеты типа SOCK_RAW могут получать много неожиданных дейтаграмм. Например, программа PING может создать сокет типа SOCK_RAW для отправки эхо-запросов ICMP и получения ответов. Хотя приложение ожидает откликов эха ICMP, все другие сообщения ICMP (например, ICMP HOST_UNREACHABLE) также могут быть доставлены этому приложению.Более того, если несколько сокетов SOCK_RAW открыты на компьютере одновременно, одни и те же дейтаграммы могут быть доставлены во все открытые сокеты. Приложение должно иметь механизм для распознавания интересующих дейтаграмм и игнорирования всех остальных. Для программы PING такой механизм может включать проверку полученного заголовка IP на предмет уникальных идентификаторов в заголовке ICMP (например, идентификатора процесса приложения).

Примечание

Для использования сокета типа SOCK_RAW требуются права администратора.Пользователи, работающие с приложениями Winsock, использующими необработанные сокеты, должны быть членами группы администраторов на локальном компьютере, в противном случае вызовы необработанных сокетов завершатся ошибкой с кодом WSAEACCES. В Windows Vista и более поздних версиях доступ к необработанным сокетам обеспечивается при создании сокета. В более ранних версиях Windows доступ к необработанным сокетам осуществляется принудительно во время других операций с сокетами.

Распространенное использование сырых сокетов

Одно из распространенных применений сырых сокетов — приложения для устранения неполадок, которым необходимо детально исследовать IP-пакеты и заголовки.Например, необработанный сокет может использоваться с IOCTL SIO_RCVALL, чтобы позволить сокету получать все пакеты IPv4 или IPv6, проходящие через сетевой интерфейс. Для получения дополнительной информации см. Ссылку SIO_RCVALL .

Ограничения на сырые сокеты

В Windows 7, Windows Vista, Windows XP с пакетом обновления 2 (SP2) и Windows XP с пакетом обновления 3 (SP3) возможность отправки трафика через необработанные сокеты была ограничена несколькими способами:

Данные TCP не могут быть отправлены через необработанные сокеты.

дейтаграммы UDP с недопустимым адресом источника не могут быть отправлены через необработанные сокеты. IP-адрес источника для любой исходящей дейтаграммы UDP должен существовать на сетевом интерфейсе, иначе дейтаграмма будет отброшена. Это изменение было внесено, чтобы ограничить способность вредоносного кода создавать распределенные атаки типа «отказ в обслуживании» и ограничить возможность отправки поддельных пакетов (пакетов TCP / IP с поддельным исходным IP-адресом).

Вызов функции bind с сырым сокетом для протокола IPPROTO_TCP не разрешен.

Примечание

Функция bind с сырым сокетом разрешена для других протоколов (например, IPPROTO_IP, IPPROTO_UDP или IPPROTO_SCTP).

Эти ограничения не применяются к Windows Server 2008 R2, Windows Server 2008, Windows Server 2003 или к более ранним версиям операционной системы, чем Windows XP с SP2.

Примечание

Реализация TCP / IP Microsoft в Windows способна открывать необработанный сокет UDP или TCP в соответствии с указанными выше ограничениями.Другие поставщики Winsock могут не поддерживать использование сырых сокетов.

Существуют дополнительные ограничения для приложений, использующих сокет типа SOCK_RAW . Например, все приложения, прослушивающие определенный протокол, получат все пакеты, полученные для этого протокола. Это может быть не то, что нужно для нескольких приложений, использующих протокол. Это также не подходит для высокопроизводительных приложений. Чтобы обойти эти проблемы, может потребоваться написать драйвер сетевого протокола Windows (драйвер устройства) для конкретного сетевого протокола.В Windows Vista и более поздних версиях Winsock Kernel (WSK) для написания драйвера сетевого протокола можно использовать новый не зависящий от транспорта интерфейс сетевого программирования режима ядра. В Windows Server 2003 и более ранних версиях для поддержки сетевого протокола можно написать поставщик интерфейса транспортного драйвера (TDI) и вспомогательную DLL Winsock. Затем сетевой протокол будет добавлен в каталог Winsock как поддерживаемый протокол. Это позволяет нескольким приложениям открывать сокеты для этого конкретного протокола, а драйвер устройства может отслеживать, какой сокет получает определенные пакеты и ошибки.Для получения информации о написании поставщика сетевого протокола см. Разделы о WSK и TDI в Windows Driver Kit (WDK).

Приложения также должны знать о влиянии настроек брандмауэра на отправку и получение пакетов с использованием сырых сокетов.

Mobile PractiCEs: проблемы сквозного подключения к Интернету с ActiveSync и WMDC (Vista)

Несколько дней назад мне позвонил друг и попросил помочь с подключением Windows Mobile 5.0 Palm Treo к Интернету через Центр устройств Windows Mobile Vista ( WMDC ). В данном случае смартфон был подключен к рабочему столу через Bluetooth, но это не первый раз, когда я сталкиваюсь с этой проблемой. На самом деле вы можете найти ту же проблему даже в USB-соединениях, и не только при использовании WMDC, но и при использовании ActiveSync 4.x.Одним из симптомов этой проблемы является ошибка 0x80072f78 при попытке просмотреть сайт с устройства или просто получение некрасивой ошибки настроек подключения.

Если вы пытались решить эту проблему до того, как искать справку в Интернете, возможно, вы нашли своего рода решение «черной магии»: настройку реестра, добавляющую новое значение DWORD с именем «AllowLSP». Но о чем все это ??

Начнем с самого начала: LSP = многоуровневый поставщик услуг. Это функция интерфейса поставщика услуг Microsoft Winsock 2 (SPI). Это позволяет модифицировать транспортные службы, то есть реализовать межсетевой экран. Вы можете найти больше информации здесь.

DTPT (сквозной доступ к рабочему столу) позволяет устройству взаимодействовать с настольной сетью (или Интернетом, если настольный компьютер имеет доступ к Интернету) во время работы ActiveSync.Он реализован как прокси-технология на уровне сокетов, включая серверную (ActiveSync или WMDC) и клиентскую сторону, реализованную как LSP (DTPT LSP).

ActiveSync, начиная с версии 4.2 и выше, изменил способ взаимодействия с сетевым стеком Microsoft Windows для поддержки многоуровневых поставщиков услуг (LSP) при исходящих сквозных соединениях рабочего стола. Во многих корпоративных средах это обеспечивает улучшенную совместимость и соответствие политикам.

К сожалению, есть несколько случаев, когда вы можете обнаружить, что LSP мешают обмену данными ActiveSync.Итак, нам нужно включить ActiveSync на рабочем столе для работы вместе с LSP-приложениями.

Требуется отредактировать (или создать) раздел реестра DWORD под названием « AllowLSP » на рабочем столе по следующему пути реестра:

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows CE Services]

Возможные десятичные значения: :

0: Обход LSP для входящих и исходящих соединений.

1: Обход LSP для входящего соединения и использование LSP для исходящего соединения.

2: Используйте LSP для входящих и обходных исходящих подключений LPS.

3: Используйте LSP для входящих и исходящих соединений.

В этом случае работало значение «0» , потому что оно обходит LSP, как это делали предыдущие версии ActiveSync. Но если ваша компьютерная среда полагается на LSP (очень распространенный сценарий в корпоративных сетях), вероятно, вам нужно будет определить, какой LSP вызывает конфликт, а затем решить, можете ли вы удалить соответствующий программный пакет.Эту команду можно выполнить из командной строки:

netsh winsock show catalog

В результате вы найдете список всех LSP, установленных на вашем компьютере. Конечно, эта информация действительно загадочна, но она может помочь определить, что вам нужно удалить.

В некоторых сценариях можно использовать значение «2» . Он разрешает LSP для входящих соединений, но обходит их для исходящих соединений.

Весьма вероятно, что вам нужно сбросить настройки рабочего стола (или перезапустить activesync, убив « wcescomm.exe »и запуск ActiveSync вручную), чтобы отразить изменения.

Кроме того, если у вас работает брандмауэр, добавьте следующие процессы в список исключений приложений:

- Wcescomm.exe

- WcesMgr.exe

- RAPIMgr.exe

- CEAPPMGR.exe

Если это сообщение не могу вам помочь, возможно, вы найдете ответ в этой ссылке.

Надеюсь, вы наконец подключили свое устройство к Интернету с помощью ActiveSync! Настройки авторитетного сервера— документация по авторитетному серверу PowerDNS

Здесь перечислены все настройки полномочного сервера PowerDNS, за исключением

те, которые происходят из бэкэндов, которые задокументированы в соответствующих

главы.Эти настройки могут быть установлены внутри pdns.conf или на

командная строка при вызове двоичного файла pdns .

Вы можете использовать синтаксис + = для инкрементной установки некоторых переменных, но это

требует, чтобы у вас был хотя бы один неинкрементный параметр для

переменная в качестве базовой настройки. Это в основном полезно для

директива include-dir.

Для логических настроек, указание имени настройки без значения

значит да .

8 бит-DNS

Разрешить 8-битные DNS-запросы.

разрешить axfr-ips

- IP-диапазоны, разделенные запятыми

- По умолчанию: 127.0.0.0/8,:1

Если установлено, только эти IP-адреса или маски сети смогут выполнять AXFR без TSIG.

Предупреждение

Этот параметр применим только к AXFR без ключей TSIG. Если вы разрешаете ключу TSIG выполнять AXFR, этот параметр не будет проверяться для этой передачи, и клиент сможет выполнить AXFR отовсюду.

allow-dnsupdate-from

- IP-диапазоны, разделенные запятыми

- По умолчанию: 127.0.0.0 / 8, :: 1

Разрешить обновления DNS из этих диапазонов IP-адресов. Установите пустую строку для соблюдения ALLOW-DNSUPDATE-FROM в ALLOW-DNSUPDATE-FROM.

разрешить-уведомить-от

- IP-диапазоны, разделенные запятыми

- По умолчанию: 0.0.0.0/0,::/0

Разрешить AXFR NOTIFY из этих диапазонов IP-адресов. Установка пустой строки отбросит все входящие уведомления.

allow-рекурсия

- IP-диапазоны, разделенные запятыми

- По умолчанию: 0.0,0.0 / 0

При указании allow-recursion рекурсия может быть ограничена

сетевые маски указаны. По умолчанию рекурсия разрешена отовсюду.

Пример: allow-recursion = 198.51.100.0 / 24, 10.0.0.0/8, 192.0.2.4 .

разрешить-беззнаковое-уведомить

Для отключения этого параметра необходимо, чтобы все полученные уведомления подписано действующей подписью TSIG для зоны.

разрешить неподписанный супермастер

Отключение этого параметра требует, чтобы все уведомления супермастера были подписаны действующая подпись TSIG.Он примет любой существующий ключ на ведомом устройстве.

также уведомить

- IP-адреса, разделенные запятыми

При уведомлении домена также уведомляйте эти серверы имен. Пример: также-уведомление = 192.0.2.1, 203.0.113.167 . IP-адреса, перечисленные в также-уведомить всегда получать уведомление. Даже если они не совпадают

список в only-notify.

любой-к TCP

Изменено в версии 4.0.1: раньше было «нет».

Ответьте на вопросы ANY по UDP с помощью усеченного пакета, который ссылается удаленный сервер к TCP. Полезно для смягчения отражения атак.

api-ключ

Статический предварительный общий ключ аутентификации для доступа к REST API.

api-readonly

Изменено в версии 4.2.0: Этот параметр был удален в версии 4.2.0.

Запретить изменение данных через REST API, если установлено.

axfr-fetch-timeout

Максимальное время в секундах, в течение которого входящий AXFR запускается или бездействует после запуска.

axfr-нижний серийный

Также AXFR зона от мастера с более низким серийником.

кэш-TTL

секунды для хранения пакетов в кэше пакетов. Значение 0 отключит кеш.

карбон

- Строка

- По умолчанию: имя хоста сервера

Если установлена отправка углеродных обновлений, это переопределит наше имя хоста. Быть будьте осторожны, чтобы не включать в этот параметр какие-либо точки, если вы не знаете, что ты делаешь.См. «Отправка метрик в графит / метроном через углерод

». карбон-сервер

Отправить все доступные метрики на этот сервер через углеродный протокол, который используется графитом и метрономом. Это должен быть адрес (нет имена хостов). Кроме того, вы можете указать более одного сервера, используя список, разделенный запятыми, например: углерод-сервер = 10.10.10.10,10.10.10.20. Вы можете указать альтернативный порт, добавив: порт, например: 127.0.0.1:2004. См. «Отправка метрик в графит / метроном вместо углерода».

chroot

Если установлено, chroot в этот каталог для большей безопасности. См. Безопасность PowerDNS.

Убедитесь, что / dev / log доступен из chroot. логирование

в противном случае будет тихо терпеть неудачу (при logrotate).

При установке chroot , все остальные пути в конфиге (кроме

config-dir и module-dir)

установленные в конфигурации относятся к новому корню.

При работе в системе, где systemd управляет службами, chroot выполняет

не работает из коробки, так как PowerDNS не может использовать NOTIFY_SOCKET .Либо не используйте chroot в этих системах, либо установите «Тип» этого

service на «simple» вместо «notify» (см. systemd

документацию по изменению юнит-файлов)

каталог конфигурации

Расположение каталога конфигурации ( pdns.conf ). Обычно / etc / powerdns , но это зависит от SYSCONFDIR во время

время компиляции.

согласованные серверные части

Когда это установлено, PowerDNS предполагает, что любой отдельный домен находится только в одном бэкэнде.Это позволяет PowerDNS отправлять ЛЮБЫЕ запросы к своим серверам вместо того, чтобы иногда запрашивать точный необходимый тип. Это снижает нагрузку на серверные части, получая сразу все типы для данного имени, добавляя их все в кеш. Это значительно улучшает производительность для чувствительных к задержкам серверных ВМ, таких как серверы SQL, для которых требуется много времени. Это поведение будет включено по умолчанию в будущих версиях.

Пульт управления

Переключатель отладки — не использовать.

демон

Работает как демон.

по умолчанию-api-rectify

Значение API-RECTIFY, если оно не задано для зоны.

Примечание

Pre 4.2.0 по умолчанию всегда было нет.

алгоритм default-ksk

Изменено в версии 4.1.0: Переименовано с default-ksk-algorithmms в . Больше не поддерживает несколько имен алгоритмов.

Алгоритм, который следует использовать для KSK при запуске pdnsutil secure-zone или с помощью конечной точки Zone API для включения DNSSEC.Должен быть одним из:

- rsasha1

- rsasha256

- rsasha512

- ecdsa256 (ECDSA P-256 с SHA256)

- ecdsa384 (ECDSA P-384 с SHA384)

- ed25519

- ed448

Примечание

Фактические поддерживаемые алгоритмы зависят от крипто-библиотек

PowerDNS был скомпилирован с использованием. Чтобы проверить поддерживаемые алгоритмы DNSSEC

в вашей сборке PowerDNS запустите pdnsutil list-algorithmms .

default-ksk-size

Размер ключа по умолчанию для KSK, созданного с помощью pdnsutil secure-zone.Актуально только для алгоритмов с нефиксированным размером ключей (например, RSA).

default-publish-cdnskey

Значение по умолчанию PUBLISH-CDNSKEY для зон, для которых не задана отдельная зона. Для получения дополнительной информации см. Документы PUBLISH-CDNSKEY, PUBLISH-CDS.

default-publish-cds

- Целые числа, разделенные запятыми

- По умолчанию: пусто

Значение PUBLISH-CDS по умолчанию для зон, для которых не задана отдельная зона.Для получения дополнительной информации см. Документы PUBLISH-CDNSKEY, PUBLISH-CDS.

по умолчанию-soa-content

- Строка

- По умолчанию: a.misconfigured.dns.server.invalid hostmaster. @ 0 10800 3600 604800 3600

Это значение используется, когда зона создается без предоставления записи SOA. @ заменяется именем зоны.

по умолчанию-soa-edit

Используйте это значение редактирования для всех зон, если нет Значение метаданных SOA-EDIT установлено.

default-soa-edit-signed

Используйте это значение soa-edit для всех подписанных зон, если нет Значение метаданных SOA-EDIT установлено. Переопределяет default-soa-edit

по умолчанию-soa-mail

Не рекомендуется, начиная с версии 4.2.0: этот параметр был удален в 4.4.0

Почтовый адрес для вставки в запись SOA, если не задан в бэкэнде.

имя-СОА по умолчанию

- Строка

- По умолчанию: a.misconfigured.dns.server.invalid

Не рекомендуется, начиная с версии 4.2.0: этот параметр был удален в 4.4.0

Имя для вставки в запись SOA, если в бэкэнде не задано.

по умолчанию-ttl

TTL для использования, когда его нет.

по умолчанию-zsk-алгоритм

Изменено в версии 4.1.0: переименовано с default-zsk-algorithmms в . Больше не поддерживает несколько имен алгоритмов.

Алгоритм, который следует использовать для ZSK при запуске pdnsutil secure-zone или с помощью конечной точки Zone API для включения DNSSEC.Должен быть одним из:

- rsasha1

- rsasha256

- rsasha512

- ecdsa256 (ECDSA P-256 с SHA256)

- ecdsa384 (ECDSA P-384 с SHA384)

- ed25519

- ed448

Примечание

Фактические поддерживаемые алгоритмы зависят от крипто-библиотек

PowerDNS был скомпилирован с использованием. Чтобы проверить поддерживаемые алгоритмы DNSSEC

в вашей сборке PowerDNS запустите pdnsutil list-algorithmms .

default-zsk-size

Размер ключа по умолчанию для ZSK, созданного с помощью pdnsutil secure-zone.Актуально только для алгоритмов с нефиксированным размером ключей (например, RSA).

прямой ключ